Группа ученых из Калифорнийского университета и Университета Цинхуа обнаружила ряд критических недостатков в безопасности, которые могут привести к возрождению атак «DNS Cache Poisoning».

Атака названная «SAD DNS» (сокращенно Side-channel AttackeD DNS) позволяет злоумышленникам перенаправлять любой трафик, изначально предназначенный для определенного домена, на сервер, находящийся под их контролем, тем самым позволяя им перехватывать и взламывать соединения.

«Это важная черта - первая атака на side-канал сети, которая имеет серьезные последствия для безопасности», - сообщили исследователи. «Атака позволяет злоумышленнику, находящемуся вне сети, внедрить вредоносную DNS-запись в DNS-кэш».

Результаты исследования, отслеживаемые как CVE-2020-25705, были представлены на конференции «ACM Conference on Computer, and Communications Security» (CCS '20), состоявшейся на этой неделе.

Этот дефект затрагивает операционные системы Linux 3.18-5.10, Windows Server 2019 (версия 1809) и новее, macOS 10.15 и новее, а также FreeBSD 12.1.0 и новее.

DNS-серверы снова становятся точкой входа атак

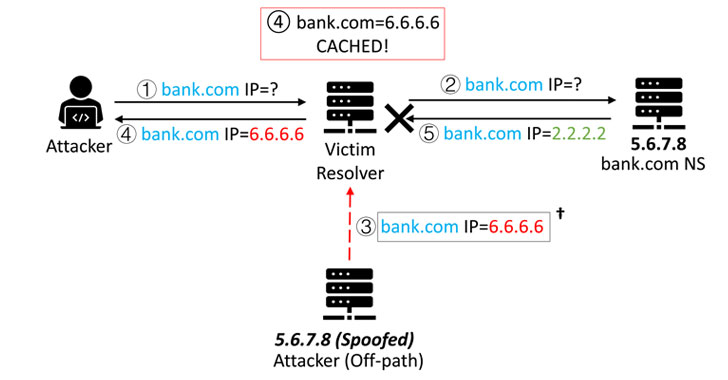

DNS-серверы обычно кэшируют ответы на запросы IP-адресов в течение определенного периода в качестве средства повышения производительности отклика в сети. Но именно этот механизм можно использовать для атаки, подменяя DNS записи и IP адреса для данного веб-сайта и перенаправляя пользователей, пытающихся посетить этот веб-сайт, на другой сайт по выбору злоумышленника.

Однако эффективность таких атак частично снизилась из-за таких протоколов, как DNSSEC (Domain Name System Security Extensions), которые создают безопасную систему доменных имен путем добавления криптографических подписей к существующим DNS записям и защиты на основе рандомизации, позволяющей DNS-серверу использовать различные порты источника и идентификаторы транзакций для каждого запроса.

Отметив, что эти две меры еще далеки от широкого применения по причинам проблем со «стимулом к их использованию и совместимости», исследователи заявили, что они разработали атаку, которая может быть успешно использована против наиболее популярных программных стеков DNS, тем самым делая уязвимыми публичные сервера DNS, такие как Cloudflare 1.1.1.1 и Google 8.8.8.8.

Механика новой атаки

Атака SAD DNS работает с использованием скомпрометированной машины в любой сети, способной инициировать запрос к DNS-серверу, например, из общедоступной беспроводной сети, управляемой беспроводным маршрутизатором в кафе, торговом центре или аэропорту.

Эксплойт использует side-канал в стеке сетевых протоколов для сканирования и обнаружения того, какие порты источника используются для инициирования DNS-запроса, а затем вводит большое количество поддельных DNS-ответов путем брутфорса идентификаторов транзакций.

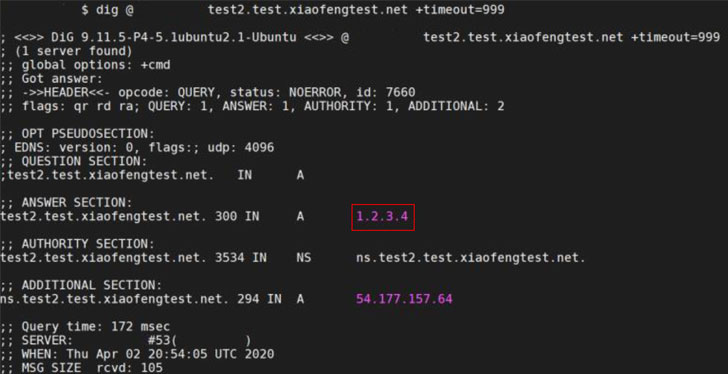

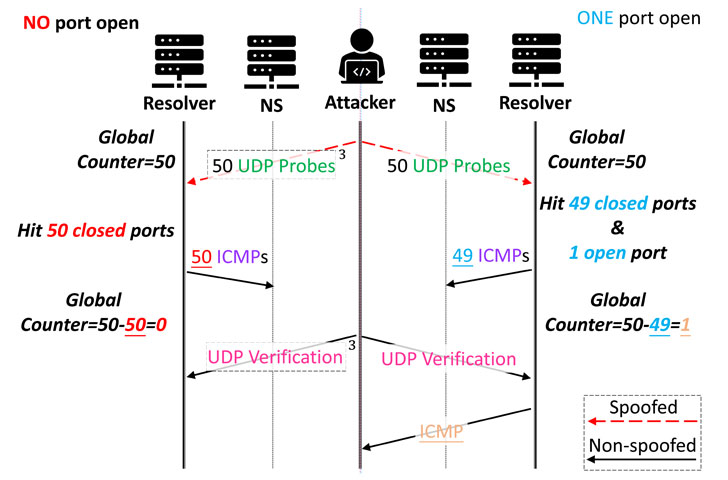

Если говорить точнее, исследователи использовали канал, применяемый в запросах доменных имен, чтобы определить точный номер порта источника, посылая поддельные UDP-пакеты, каждый из которых с различными IP-адресами, на сервер жертвы и делая вывод о том, попали ли поддельные зонды на нужный порт источника на основании полученных ICMP-ответов (или их отсутствия).

Этот метод сканирования портов достигает скорости сканирования 1000 портов в секунду, суммарно занимая чуть более 60 секунд для пересчета всего диапазона портов, состоящего из 65536 портов. Когда порт источника, таким образом, дерандомизирован, все, что нужно сделать злоумышленнику, это вставить вредоносный IP адрес для перенаправления трафика веб сайта и успешно провести атаку «DNS Cache Poisoning».

Противодействие атаке «SAD DNS»

Помимо демонстрации способов расширения окна атаки, позволяющего злоумышленнику сканировать большее количество портов, а также внедрять дополнительные неавторизованные записи в кэш DNS, исследование показало, что более 34% открытых преобразователей в интернете уязвимы к атаке, 85% из которых представляют собой популярные DNS службы, такие как Google и Cloudflare.

Для противодействия «SAD DNS» исследователи рекомендуют отключать исходящие ICMP-ответы и более агрессивно устанавливать таймаут DNS-запросов.

Исследователи также собрали инструмент для проверки DNS-серверов на уязвимость для этой атаки. Кроме того, группа работала с командой безопасности ядра Linux над исправлениями, которые рандомизируют глобальный лимит ICMP для введения шумов на side-канале.

Исследование «представляет новый и общий side-канал, основанный на глобальном лимите ICMP, универсально реализованный всеми современными операционными системами», - заключили исследователи. «Это позволяет эффективно сканировать порты источников UDP в DNS-запросах. В сочетании с методикой расширения окна атаки это приводит к мощному возрождению атаки «DNS Cache Poisoning».

Перевод сделан со статьи: https://thehackernews.com