Исследователями в области безопасности Blackberry была выявлена деятельность наемных хакеров с использованием ранее незамеченных вредоносных программ, нацеленных на финансовые учреждения южной Азии и глобальные компании индустрии развлечений.

Названная исследователями «CostaRicto», эта хакерская кампания активно проводится группой обладающей специально разработанным инструментарием вредоносных программ и комплексными возможностями VPN-прокси и SSH-туннелирования.

«Цели «CostaRicto» разбросаны по разным странам Европы, Америки, Азии, Австралии и Африки, но наибольшая концентрация их активности, по-видимому, приходится на Южную Азию (особенно Индию, Бангладеш, Сингапур и Китай), что позволяет предположить, что злоумышленники могут базироваться в этом регионе, но работать по широкому спектру комиссий от различных клиентов», - сообщают исследователи.

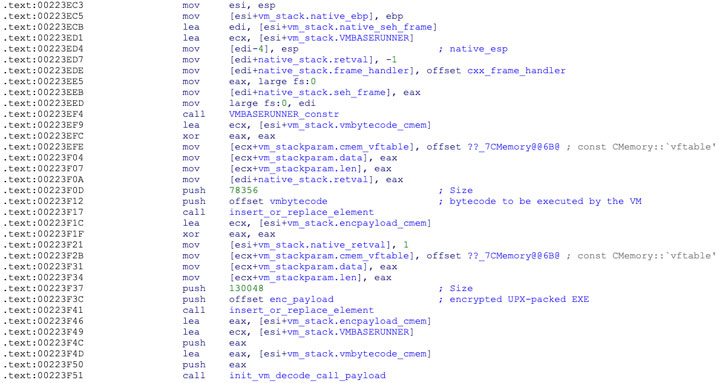

Способ взлома сам по себе достаточно прост. Получив плацдарм в окружении цели с помощью украденных учетных данных, злоумышленники приступают к созданию туннеля SSH для загрузки бэкдора и загрузчика под названием «CostaBricks», который реализует механизм виртуальной машины C++ для декодирования и внедрения в память прочего вредоносного ПО.

Помимо управления CnC-серверами через DNS туннель, бэкдор, поставляемый вышеупомянутыми загрузчиками, представляет собой скомпилированный на С++ исполняемый файл «SombRAT», названный так в честь мексиканского хакера Sombra и персонажа из популярной многопользовательской игры Overwatch.

Бэкдор поставляется с 50 различными командами для выполнения специфических задач (можно разделить на категории по ядру, командному интерпретатору, конфигуратору, хранилищу, отладке, сетевым функциям), которые варьируются от закачки вредоносных DLL в память до перебора файлов в хранилище и извлечения перехваченных данных на управляемый злоумышленниками сервер.

Всего было идентифицировано шесть версий «SombRAT», причем первая версия датируется октябрем 2019 года, а последний вариант наблюдается в начале августа 2020, что говорит о том, что бэкдор находится в стадии активной разработки.

Хотя личности стоявших за этой операцией хакеров до сих пор неизвестны, один из IP-адресов, на который были зарегистрированы бэкдорные домены, был связан с более ранней фишинговой кампанией, приписываемой предположительно российской хакерской группе APT28. Есть вероятность, что фишинговые кампании могли быть переданы команде на аутсорс настоящим выгодополучателем.

Это вторая хакерская операция, раскрытая Blackberry, первая из которых представляет собой серию кампаний группы под названием «Bahamut», которая, как выяснилось, использовала 0-day уязвимости, вредоносное программное обеспечение и дезинформационные операции для отслеживания целей, расположенных на Ближнем Востоке и в Южной Азии.

«Так как услуги Ransomware-as-a-Service имеют широкий успех, неудивительно, что рынок киберпреступников расширил свое портфолио, добавив к списку предлагаемых услуг специальные фишинговые и шпионские кампании», - сообщили исследователи Blackberry.

«Аутсорсинг атак или определенных частей цепочки атак для неаффилированных наемных групп имеет несколько преимуществ для атакующих - это экономит их время, ресурсы и упрощает процедуры, но самое главное, это обеспечивает дополнительный уровень сокрытия, который помогает защитить реальную личность злоумышленников».

Перевод сделан со статьи: https://thehackernews.com