Исследователи в области кибербезопасности раскрыли продолжающуюся операцию по кибермошенничеству в ходе которой атакующим удалось скомпрометировать серверы VoIP более 1200 организаций в 60 странах за последние 12 месяцев.

Согласно отчету, опубликованному компанией Check Point Research, хакеры, которые предположительно находятся в палестинском секторе Газа, атаковали на PBX «Sangoma» - пользовательский интерфейс с открытым исходным кодом, который используется для управления и контроля телефонных VoIP-систем «Asterisk», в частности, серверов, использующих протокол SIP (Session Initiation Protocol).

«Взлом SIP-серверов и получение контроля над ними позволяет хакерам провести несколько видов кибератак» - отметили исследователи. «Одним из наиболее сложных и интересных способов является использование взломанных серверов для совершения исходящих телефонных звонков от лица владельца. Совершение звонков является легальной функцией, поэтому трудно определить что сервер был взломан».

Продавая телефонные номера, планы звонков и доступ в реальном времени к скомпрометированным VoIP-услугам от целевых предприятий до тех, кто больше заплатил, хакеры заработали сотни тысяч долларов, а также получили возможность прослушивать легальные звонки.

Эксплуатация уязвимости удаленного обхода аутентификации администратора

PBX, сокращенно от private branch exchange, является системой коммутации, которая используется для установления и контроля телефонных звонков между телекоммуникационными конечными точками, такими как обычные телефонные аппараты, точки в общественной коммутируемой телефонной сети (PSTN), и устройства или услуги в сетях голосовой связи по интернет-протоколу VoIP.

Исследования Check Point показали, что атака использует CVE-2019-19006 (CVSS-рейтинг 9.8), критическую уязвимость, воздействующую на веб-интерфейс администратора FreePBX и PBXact и потенциально позволяющую неавторизованным пользователям получить доступ администратора к системе путем отправки специально созданных пакетов на уязвимый сервер.

Баг удаленного обхода аутентификации администратора затрагивает FreePBX версий 15.0.16.26 и ниже, 14.0.13.11 и ниже, а также 13.0.197.13 и ниже, и был исправлен Sangoma в ноябре 2019 года.

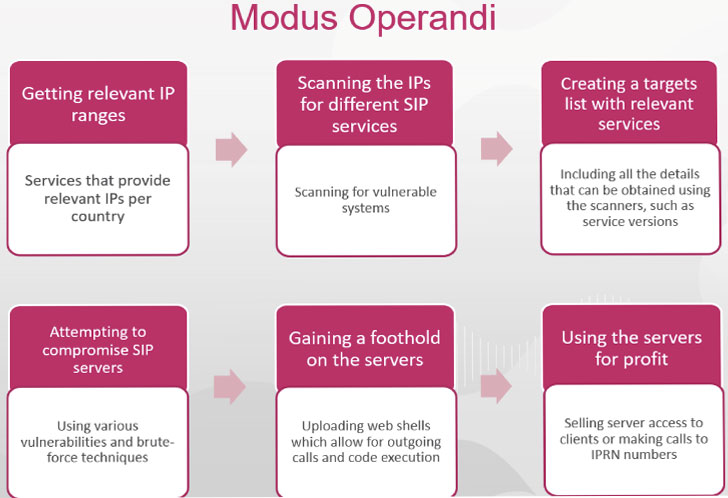

«Атака начинается с применения SIPVicious, популярного набора инструментов для аудита VoIP-систем на основе SIP» - отмечают исследователи. «Атакующий использует 'svmapmodule' для сканирования интернета на наличие SIP-систем с уязвимыми версиями FreePBX. Обнаружив его, злоумышленник использует CVE-2019-19006, получая доступ администратора к системе».

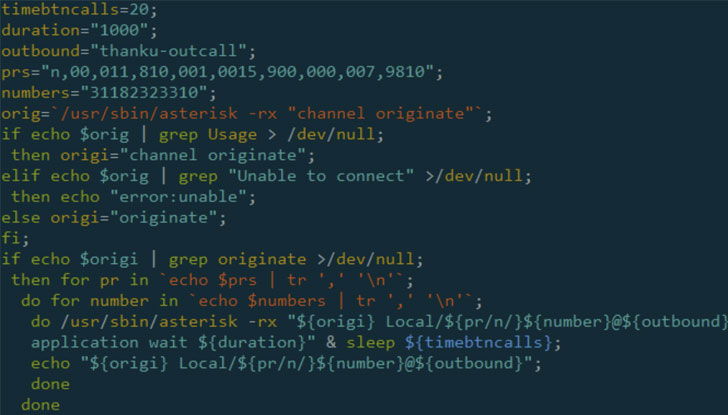

При исследовании одной из атак было обнаружено, что исходная веб-оболочка PHP была использована для получения базы данных системы FreePBX и паролей для различных SIP-расширений, что давало злоумышленникам неограниченный доступ ко всей системе и возможность совершать звонки из каждого расширения.

Во второй версии атаки начальная веб-оболочка использовалась для загрузки PHP-файла в кодировке base64, который затем декодируется для запуска веб-панели, позволяющей злоумышленникам совершать вызовы с помощью скомпрометированной системы с поддержкой как FreePBX, так и Elastix, а также выполнять произвольные команды.

Pastebin используется при атаках для загрузки защищенных паролем веб-оболочек, что помогло исследователям связать атаки с загрузчиком под названием «INJ3CTOR3», чье имя связано со старой уязвимостью удаленного выполнения кода SIP (CVE-2014-7235), в дополнение к ряду частных групп Facebook, которые используются для обмена эксплойтами SIP-сервера.

Случай мошенничества с International Revenue Share

Исследователи Check Point утверждают, что взломанные VoIP-серверы могут быть использованы злоумышленниками для совершения звонков на международные номера премиум-класса под их контролем. IPRN - это специализированные номера, используемые предприятиями для предложения покупок по телефону и других услуг - например, перевода звонящих в режим ожидания - за более высокую плату.

Эта плата обычно передается клиентам, которые звонят на эти премиум-номера, что делает эту систему привлекательной для взлома и монетизации.Чем больше звонков получает владелец IPRN и чем дольше клиенты ждут в очереди, чтобы завершить транзакцию, тем больше денег он может взимать с провайдеров телекоммуникационных услуг и клиентов.

«Использование программ IPRN не только позволяет хакерам совершать звонки, но и злоупотреблять SIP-серверами для получения прибыли» - сказали исследователи. «Чем больше серверов взломано, тем больше звонков в IPRN может быть сделано»

Это не первый раз, когда системы переключения были использованы для мошенничества с International Revenue Share - практика незаконного получения доступа к сети оператора с целью раздувания трафика на телефонные номера, полученные от провайдера IPRN.

Еще в сентябре исследователи ESET обнаружили вредоносную программу для Linux под названием «CDRThief», которая нацелена на софт-свитчи VoIP и позволяет воровать метаданные телефонных звонков и осуществлять схемы фрода International Revenue Share.

«Наше исследование показывает, как хакеры в Газе зарабатывают деньги, учитывая тяжелые социально-экономические условия на палестинских территориях» - заявил Ади Икан, руководитель отдела исследований сетевой кибербезопасности в Check Point.

«Их операция по кибер-мошенничеству - быстрый способ заработать большие суммы денег. В более широком смысле, в этом году мы наблюдаем широко распространенное явление, когда хакеры используют социальные сети для масштабирования взлома и монетизации VoIP-систем».

«Атака на серверы Asterisk также необычна тем, что целью злоумышленников является не только продажа доступа к скомпрометированным системам, но и использование инфраструктуры систем для получения прибыли. Концепция IPRN позволяет установить прямую связь между совершением телефонных звонков и монетизацией взлома коммуникационных систем»

Перевод сделан со статьи: https://thehackernews.com/