Новый шифровальщик под названием «RegretLocker» использует ряд дополнительных функций, которые позволяют шифровать виртуальные жесткие диски и закрывать открытые файлы для шифрования.

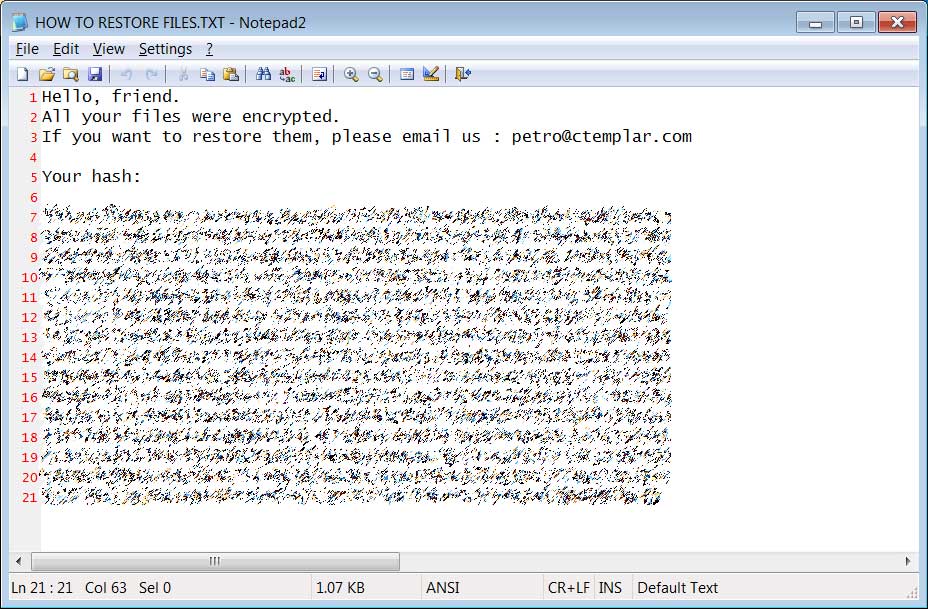

«RegretLocker» был обнаружен в октябре и выглядит довольно просто на первый взгляд, так как не содержит длинных и пространных требований выкупа и использует для общения электронную почту, а не Tor.

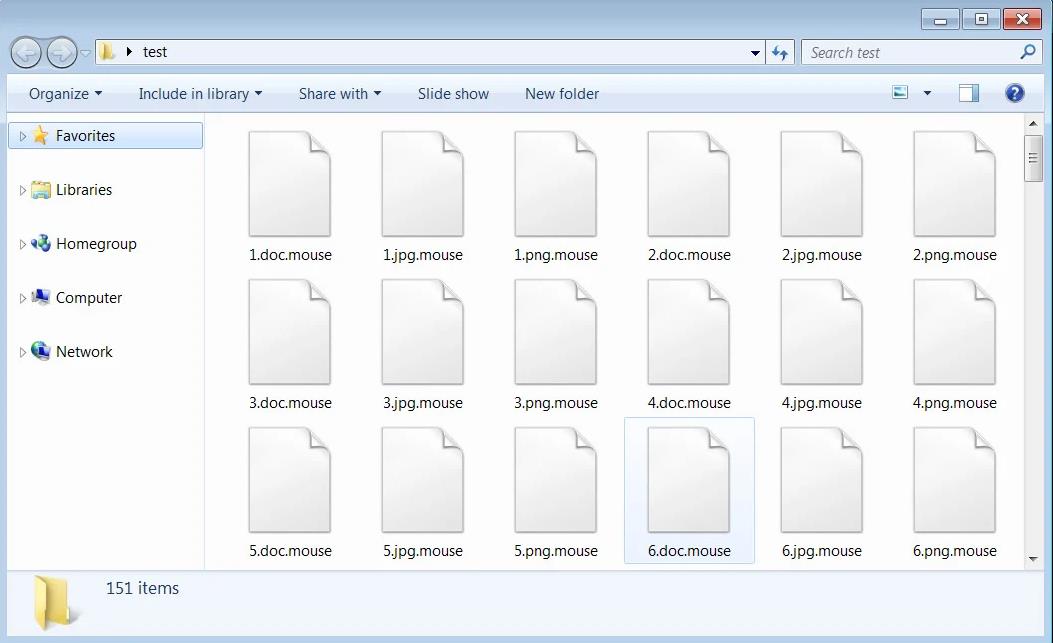

При шифровании файлов, он добавляет безобидное внешне расширение «.mouse» к именам зашифрованных файлов.

Однако простота во внешнем виде компенсируется продвинутыми функциями, которые мы обычно не видим в шифровальщиках.

«RegretLocker» монтирует виртуальные жесткие диски.

При создании виртуальной машины Windows Hyper-V виртуальный жесткий диск создается и хранится в файле VHD или VHDX.

Эти файлы виртуального жесткого диска содержат необработанный образ диска, включая таблицу разделов и сами разделы диска, и, как и обычные диски, могут иметь размер от нескольких гигабайт до пары терабайт.

Когда вредонос шифрует файлы на компьютере, шифрование большого файла неэффективно, так как замедляет весь процесс шифрования.

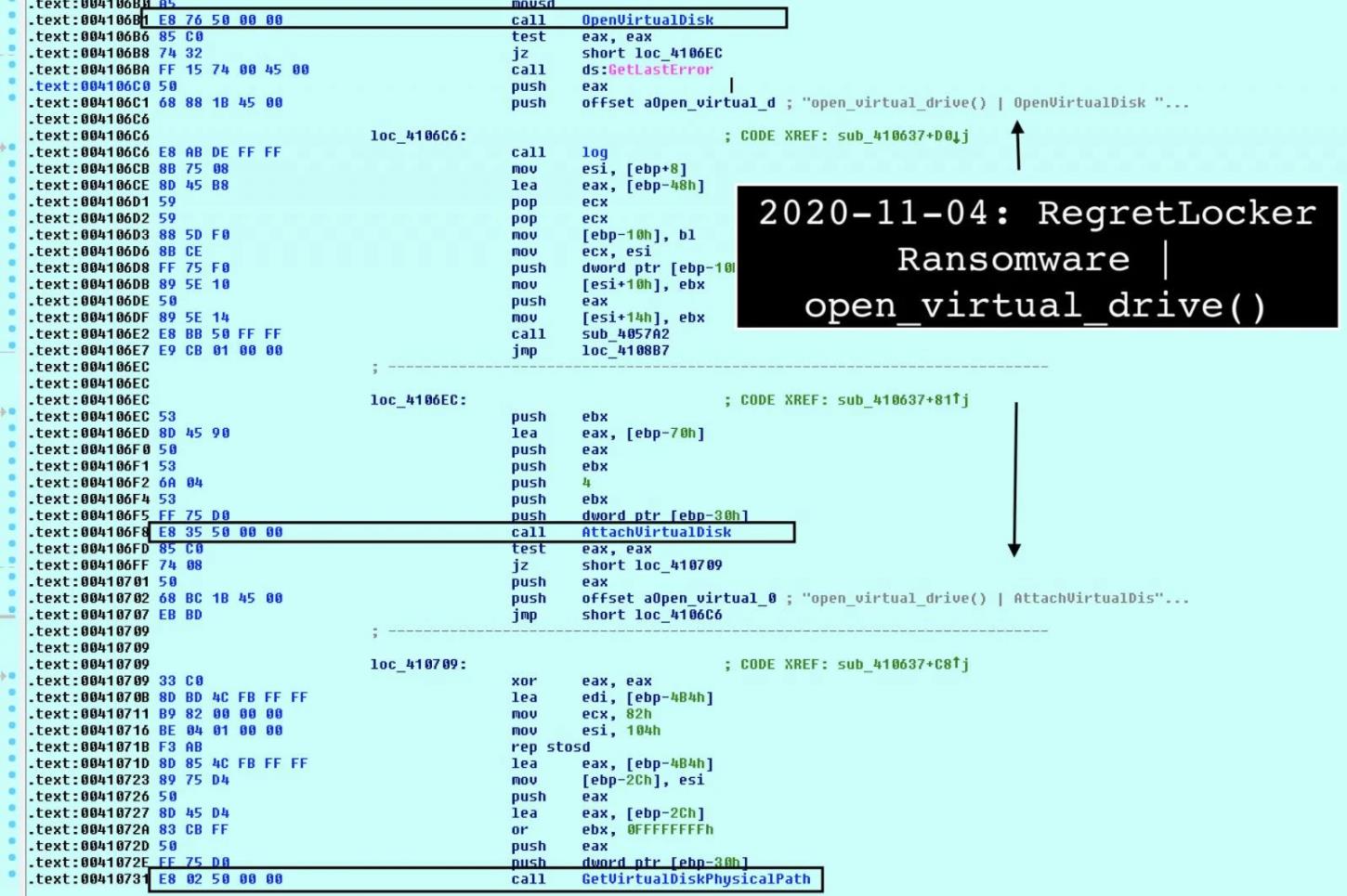

В примере шифровальщика, обнаруженного исследователями команды «MalwareHunterTeam» и проанализированной Виталием Кремезом из компании Advanced Intel, «RegretLocker» использует интересную технику монтирования файла виртуального диска, чтобы каждый из его файлов можно было зашифровать по отдельности.

Для этого RegretLocker использует функции Windows Virtual Storage API, OpenVirtualDisk, AttachVirtualDisk и GetVirtualDiskPhysicalPath для монтирования виртуальных дисков.

Как видно из отладочного сообщения в шифровальщике, он специально ищет файлы формата .VHD и при обнаружении монтирует их.

parse_files() | Found virtual drive: %ws in path: %s

После того, как виртуальный диск смонтирован как физический диск в Windows, вредонос может зашифровать каждый диск по отдельности, что увеличивает скорость шифрования.

Считается, что код, используемый «RegretLocker» для монтирования .VHD, был взят из недавно опубликованного исследования исследователя безопасности smelly__vx.

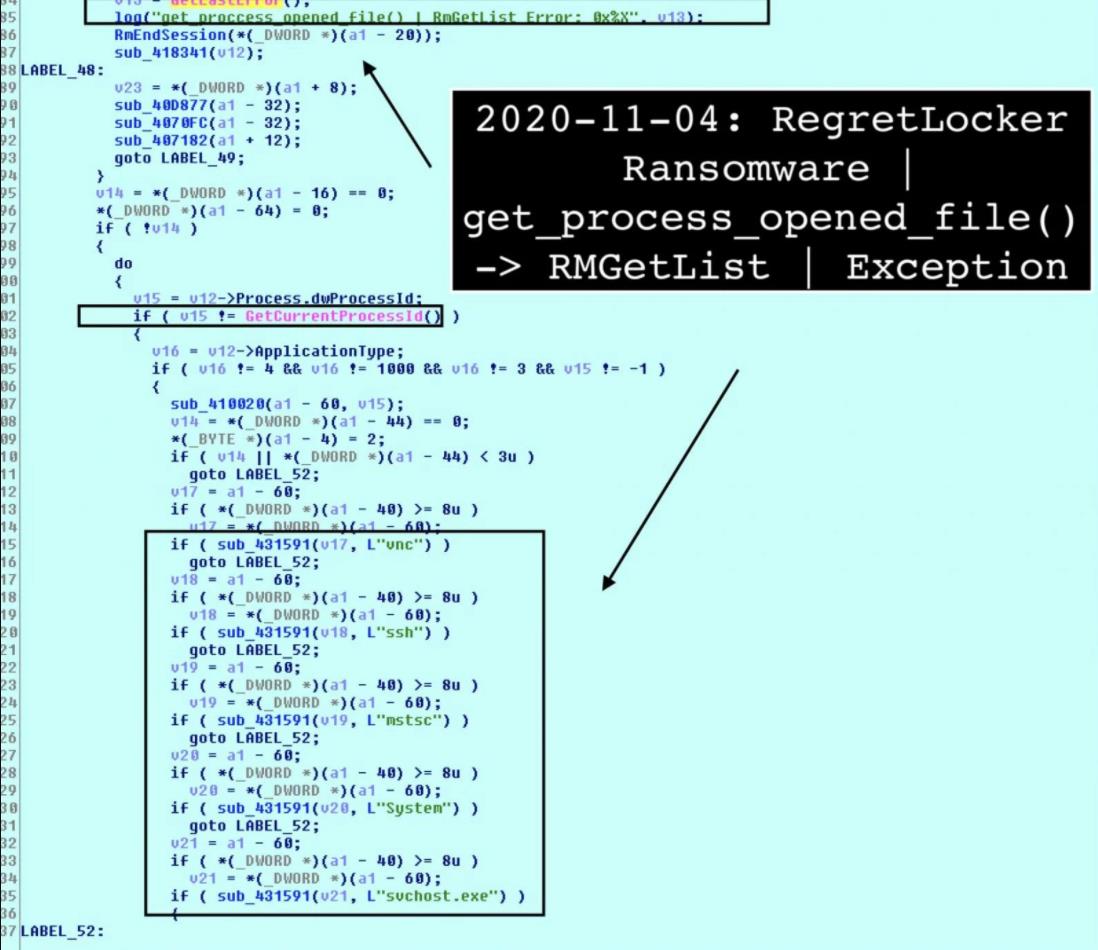

Помимо использования Virtual Storage API «RegretLocker» также использует API Windows Restart Manager для завершения процессов или служб Windows, которые держат файл открытым во время шифрования.

По заявлению автора исследования при использовании этого API в случае, если имя процесса содержит 'vnc', 'ssh', 'mstsc', 'System' или 'svchost.exe', то шифровальщик не будет его прерывать. Этот список исключений, скорее всего, используется для предотвращения прекращения работы критически важных программ или программ, используемых вредоносным ПО для доступа к скомпрометированной системе.

Функция менеджера перезагрузки Windows используется только несколькими шифровальщиками, такими как REvil (Sodinokibi), Ryuk, Conti, ThunderX/Ako, Medusa Locker, SamSam и LockerGoga.

«RegretLocker» не очень активен на данный момент, но это новое семейство угроз, которые всем следует принимать во вниманиеь.

Перевод сделан со статьи: https://bleepingcomputer.com