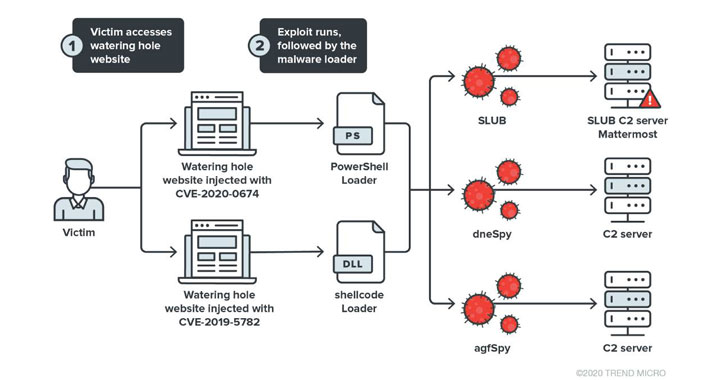

Исследователи в области кибербезопасности раскрыли подробности о новой атаке, направленной на корейскую диаспору, которая использует уязвимости в веб-браузерах Google Chrome и Internet Explorer для развертывания вредоносного ПО в целях шпионажа.

Эта кампания, названная исследователями из компании Trend Micro операция «Earth Kitsune», предусматривает использование вредоносного ПО «SLUB» (для SLack и githUB) и двух новых бэкдоров – «dneSpy» и «agfSpy» - для извлечения системной информации и получения дополнительного контроля над зараженной машиной. Активность атакующих наблюдалась в марте, мае и сентябре.

Примененные эксплоиты позволяют злоумышленнику скомпрометировать веб-сайт и получить доступ к устройству жертвы и впоследствии заразить девайс вредоносными программами.

В ходе операции «Earth Kitsune», как утверждается, на взломанных сайтах, связанных с Северной Кореей, были размещены образцы шпионских программ, несмотря на то, что доступ к этим сайтам заблокирован для пользователей с южнокорейскими IP-адресами.

Диверсифицированная кампания

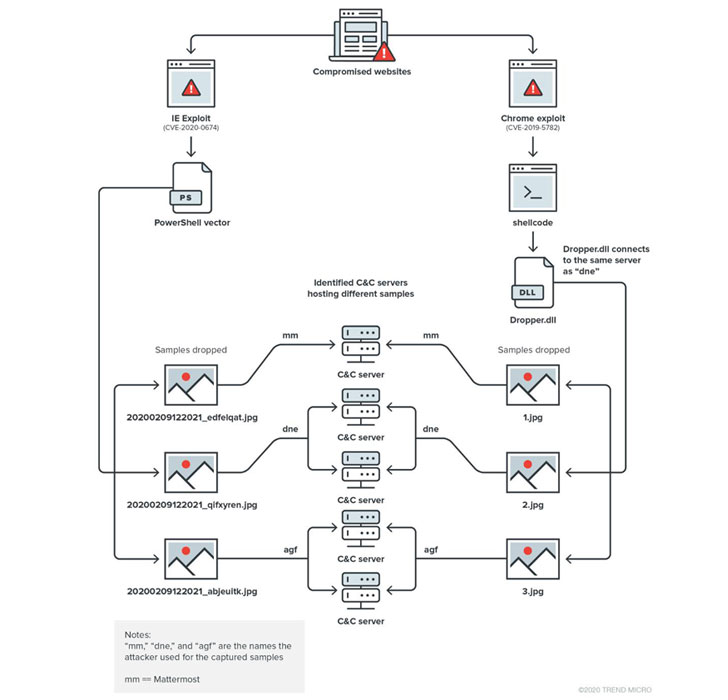

Хотя предыдущие операции с использованием «SLUB» использовали платформу репозитория GitHub для загрузки фрагментов вредоносного кода в операционную систему и отправки результатов выполнения в контролируемый злоумышленником частный Slack-канал, последняя версия вредоносного ПО выводила данные через «Mattermost», Slack-подобную open-source систему обмена сообщениями.

«Кампания очень разнообразна: в ходе этой операции на компьютерах-жертвах были установлены многочисленные вредоносы, а также использовалось несколько CnC-серверов» - сообщают исследователи. «В общей сложности мы обнаружили, что в ходе атак было использовано пять CnC-серверов, семь видов вредоносного ПО и эксплойты для четырех 0-day уязвимостей».

Атака использует уже исправленную уязвимость Chrome (CVE-2019-5782), которая позволяет злоумышленнику выполнять произвольный код внутри песочницы через специально созданную HTML-страницу. Для избегания обнаружения вредоносы оснащены механизмом детектирования установленного в атакуемой системе программного обеспечения безопасности – такие устройства «пропускаются».

Кроме того, уязвимость в Internet Explorer (CVE-2020-0674) также использовалась для доставки вредоносного кода через взломанные сайты.

«dneSpy» и «agfSpy» - полнофункциональный шпионский бэкдор.

Несмотря на разницу в векторе заражения, цепочка эксплойтов проходит ту же последовательность шагов - инициирует соединение с CnC-сервером, получает дроппер, который затем проверяет наличие анти-malware решений на целевой системе, после чего переходит к загрузке трех инстансов бэкдора (в формате ".jpg") и их выполнению.

Что изменилось на этот раз, так это использование сервера «Mattermost» для отслеживания развертывания на нескольких зараженных машинах, а также создание для каждой машины отдельного канала для получения собранной информации с зараженного хоста.

Из двух бэкдоров, «dneSpy» и «agfSpy», первый создан для накопления системной информации, перехвата скриншотов, а также загрузки и выполнения вредоносных команд, получаемых с CnC-сервера, результаты которых зашифровываются и отсылаются на сервер.

«Одним из интересных аспектов дизайна «dneSpy» является его реверсный характер» - сообщают исследователи Trend Micro. «Ответ центрального CnC-сервера на самом деле представляет собой домен/IP CnC-сервера следующего этапа, с которым «dneSpy» должен взаимодействовать для получения дальнейших инструкций».

«agfSpy», аналог «dneSpy», поставляется с собственным механизмом CnC-сервера, который используется для получения команд оболочки и отправки результатов выполнения обратно. Главная среди его возможностей - возможность перечислять каталоги, загружать, скачивать и исполнять файлы.

«Операция «Earth Kitsune» оказалась сложной и плодотворной, благодаря разнообразию используемых компонентов и взаимодействию между ними» - заключили исследователи. «Также весьма примечательно использование новых механизмов для избегания обнаружения».

«От шелллкода эксплойта Chrome до «agfSpy»,все программные элементы самописные, что указывает на то, что за этой операцией стоит серьезная хакерская группировка. Эта группа, похоже, очень активна в этом году, и мы прогнозируем, что они продолжат двигаться в этом направлении еще некоторое время».

Перевод сделан со статьи: https://thehackernews.com