Активный ботнет, состоящий из сотен тысяч разбросанных по 30 странам захваченных систем, использует «десятки известных уязвимостей» для атаки на широко используемые CMS-системы.

Хакерская кампания «KashmirBlack», которая, как полагают, началась примерно в ноябре 2019 года, нацелена на популярные CMS-платформы WordPress, Joomla!, PrestaShop, Magneto, Drupal, Vbulletin, OsCommerence, OpenCart и Yeager.

«Хорошо спроектированная инфраструктура позволяет легко расширять и добавлять в состав ботнета новые эксплойты или вредоносное ПО без особых усилий, а также использует изощренные методы маскировки, оставаясь незамеченным и защищая свою работу» - сообщили исследователи компании Imperva в своем недавнем отчете.

Исследование ботнета, проведенное фирмой по кибербезопасности за шесть месяцев, выявило сложную операцию, управляемую одним командно-контрольным сервером и более чем 60 суррогатными серверами, которые обмениваются данными с ботнетом для отправки новых целей, что позволяет расширить размер сети с помощью bruteforce-атак и установки бэкдоров.

Основной целью «KashmirBlack» является злоупотребление ресурсами скомпрометированных систем для добычи крипто-валюты Monero и перенаправление легитимного трафика вебсайтов на спам-страницы, но также были замечены случаи использования этого ботнета для проведения атак с дефейсом веб-сайтов.

Вне зависимости от мотива, попытки взлома начинаются с использования уязвимости PHPUnit RCE (CVE-2017-9841) для заражения клиентов вредоносным ПО, которое начинает взаимодействовать с CnC-сервером.

Основываясь на сигнатуре атаки, обнаруженной во время одного из дефейсов, исследователи Imperva заявили, что ботнет был создан хакером по имени Exect1337, членом индонезийской хакерской команды «PhantomGhost».

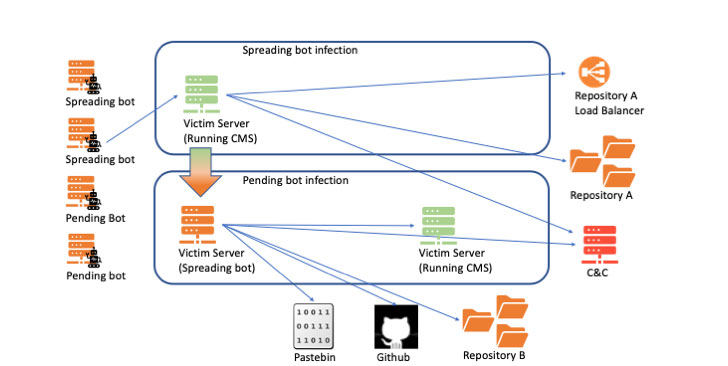

Инфраструктура «KashmirBlack» комплексная и состоит из ряда подвижных частей, включая два отдельных репозитория - один для размещения эксплойтов и вредоносов, а другой для хранения скрипта для связи с CnC-сервером.

Сами боты либо обозначены как «распространяющий бот», сервер-жертва, который взаимодействует с CnC-сервером для получения команд по заражению новых жертв, либо как «ожидающий» бот - новая скомпрометированная жертва, цель которой в ботнете еще не определена.

В то время как CVE-2017-9841 используется для превращения жертвы в «распространяющего» бота, успешная эксплуатация 15 различных дефектов в CMS-системах приводит к тому, что сайт жертвы становится новым «ожидающим» звеном в ботнете. Отдельная уязвимость загрузки WebDAV-файлов была использована операторами «KashmirBlack», что привело дефейсу нескольких вебсайтов.

По мере увеличения сети все больше ботов начинали извлекать полезную нагрузку из репозиториев, что повлекло за собой оптимизацию инфраструктуры ботнета для большей масштабируемости - добавилась сущность балансировщика нагрузки, возвращающая адрес одного из новых резервных репозиториев.

Последняя эволюция «KashmirBlack», пожалуй, самая «коварная». В прошлом месяце исследователи обнаружили ботнет, использующий API Dropbox в качестве замены CnC-инфраструктуры для получения инструкций и загрузки отчетов по атакам от распространяющих ботов.

«Перемещение в Dropbox позволяет ботнету скрывать незаконную деятельность за легальными веб-службами», сообщают исследователи Imperva. «Это еще один шаг к маскировке трафика бот-сети, обеспечению безопасности работы CnC и, самое главное, затруднению отслеживания владельцев вредоносной сети».

Перевод сделан со статьи: https://thehackernews.com