Злоумышленники, известные своими кампаниями по распространению вредоносных программ, развили свою тактику и сосредоточились на шифровании и вымогательстве.

По данным группы разведки угроз «Mandiant», компании FireEye, коллектив, известный под названием «FIN11», по крайней мере, с 2016 года проводит кибератаки, которые включают в себя монетизацию их доступа к сетям организаций, а также развертывание вредоносных программ для кассовых терминалов, нацеленных на финансовый, розничный, ресторанный и фармацевтический секторы.

«Недавние вторжения «FIN11» чаще всего приводили к краже данных, случаям вымогательства и нарушению работы сетей жертв посредством шифровальщика CLOP», - сообщают «Mandiant».

Хотя деятельность «FIN11» в прошлом была связана с такими вредоносными программами как FlawedAmmy, FRIENDSPEAK и MIXLABEL, «Mandiant» отмечают значительное совпадение тактик атак с другой группой, которую исследователи кибербезопасности называют «TA505». Группа стоит за печально известным банковским трояном Dridex и шифровальщиком Locky, распространяемым в рамках кампаний по рассылке вредоносного спама через ботнет Necurs.

Стоит отметить, что ранее в марте этого года компания Microsoft организовала захват ботнета Necurs с целью воспрепятствовать регистрации операторами новых доменов для проведения дальнейших атак в будущем.

Крупномасштабные кампании по рассылке спама

В дополнение к использованию крупномасштабного механизма распространения вредоносной электронной почты, «FIN11» расширили свою целевую аудиторию на различные языковые группы в сочетании с подделкой информации об отправителях электронной почты (имена и адреса отправителей). Это позволило атакующим сделать сообщения более правдоподобными и в 2020 году их фишинговым атакам подверглись многочисленные немецкие организации.

Например, злоумышленники инициировали кампанию по электронной почте с такими темами, как «отчет об исследовании N-[пятизначное число]» и «авария в лаборатории» в январе 2020 года, за которой последовала вторая волна в марте с использованием фишинговых электронных писем с темой «[название фармацевтической компании] 2020 YTD биллинговая электронная таблица».

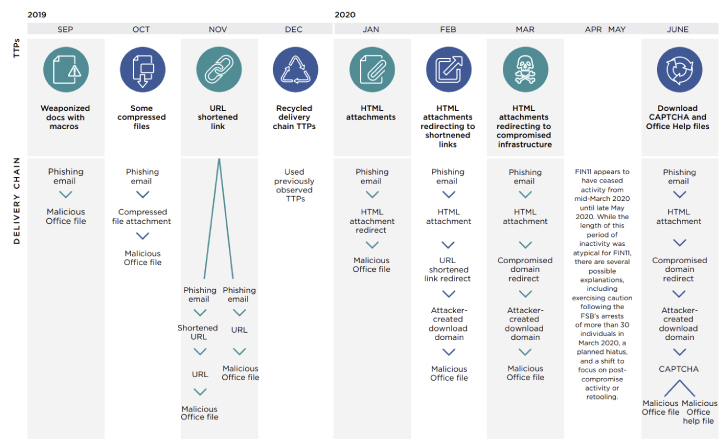

«Кампании «FIN11» по рассылке большого количества электронных писем постоянно развивались на протяжении всей истории активности группы», - сообщает Энди Мур, старший технический аналитик «Mandiant Threat Intelligence» в интервью журналу The Hacker News.

«Несмотря на то, что мы не провели независимую проверку соединения, есть серьезные публичные сообщения о том, что до 2018 года «FIN11» в значительной степени полагалась на ботнет Necurs для распространения вредоносного ПО. Примечательно, что наблюдаемое время простоя ботнета Necurs напрямую соответствовало затишью в активности «FIN11».

Действительно, согласно исследованиям «Mandiant», операции «FIN11», похоже, полностью прекратились с середины марта 2020 года до конца мая 2020 года. В июне снова замечены связанные с группировкой фишинговые сообщения, содержащие вредоносные HTML-вложения на вредоносные файлы Microsoft Office.

В файлах Office, в свою очередь, использовались макросы для получения дроппера MINEDOOR и загрузчика FRIENDSPEAK, которые затем отправляли черный ход MIXLABEL на зараженное устройство.

Переход к гибридному вымогательству

Однако в последние месяцы усилия «FIN11» по монетизации через сочетание шифрования с кражей данных привели к тому, что ряд организаций без огласки соглашались заплатить от нескольких сотен тысяч до 10 миллионов долларов.

«Монетизация вторжений через выкуп и вымогательство, осуществляемая «FIN11», следует более широкой тенденции среди финансово мотивированных участников», - сообщил Энди Мур.

«Стратегии монетизации, которые были более распространены исторически, такие как развертывание вредоносных программ в точках продаж, ограничивают преступников до определенных отраслей промышленности, в то время как распространение тотального шифрования может позволить атакующим извлечь выгоду из вторжения в сеть практически любой организации».

«Такая гибкость делает эту схему чрезвычайно привлекательной для хакеров-вымогателей», - добавил он.

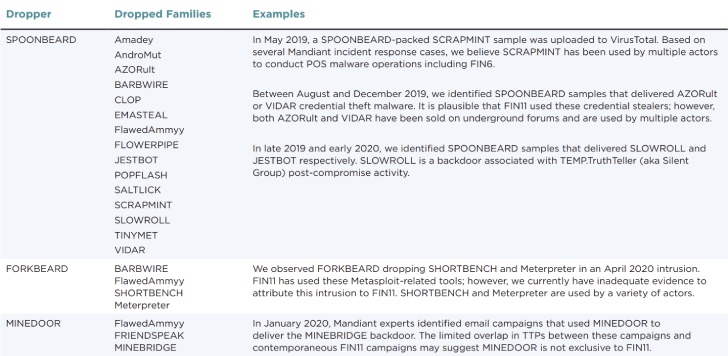

Более того, «FIN11» использовали широкий спектр инструментов (например, FORKBEARD, SPOONBEARD, и MINEDOOR), приобретенных на подпольных форумах, тем самым делая трудным идентификацию хакерской группы на основе аналогичных ТТП или показателей компрометации.

Группа «FIN11», предположительно, родом из СНГ

Что касается корней «FIN11», то «Mandiant» с «умеренной уверенностью» заявили, что группа действует из СНГ в связи с наличием русскоязычных файловых метаданных, отказом от развертывания CLOP в странах СНГ, а также резким падением активности, совпадающим с российским Новым годом и православными рождественскими праздниками с 1 по 8 января.

«Если не рассчитывать на какой-то форс-мажор, весьма вероятно что «FIN11» будет продолжать атаковать организации с целью требования выкупа и кражи данных», - заявил Энди Мур.

«Так как группа регулярно обновляет тактики атак в целях избегания обнаружения и повышения эффективности своих кампаний, вполне вероятно, что их постепенная эволюция будет продолжаться. Однако, несмотря на эти перемены, в последних кампаниях «FIN11» постоянно полагаются на использование макросов, встроенных во вредоносные документы Office для поставки вредоносного ПО».

«Наряду с другими передовыми методами обеспечения безопасности, организации могут свести к минимуму риск взлома «FIN11» путем обучения пользователей выявлению фишинговых сообщений электронной почты, отключения макросов Office и внедрения детекторов для загрузчика FRIENDSPEAK».

Перевод сделан со статьи https://thehackernews.com/