Команда из пяти исследователей безопасности проанализировала несколько онлайн-сервисов Apple за три месяца и обнаружила 55 уязвимостей, 11 из которых являются критическими.

Найденные багги, в том числе 29 уязвимостей высокой степени критичности, 13 уязвимостей средней степени критичности и 2 уязвимости низкой степени критичности, могли позволить злоумышленникам «полностью скомпрометировать приложения клиентов и сотрудников, запустить червь, способный автоматически забрать учетную запись жертвы в iCloud, получить исходный код внутренних проектов Apple, полностью скомпрометировать программное обеспечение хранилища, используемого Apple, и захватить сеансы работы сотрудников Apple с возможностью доступа к инструментам управления и важным ресурсам.

Хакеры могли с лёгкостью взломать учётную запись пользователя в iCloud и украсть все фотографии, информацию о календаре, видео и документы, а также переслать эксплойт всем контактам жертвы.

Об обнаруженных уязвимостях исследователи Сэм Карри, Бретт Буерхаус, Бен Садегипур, Сэмюэль Эрб и Таннер Барнс сообщали в течение трёх месяцев в период с июля по сентябрь.

После того, как о них было сообщено компании Apple, производитель iPhone принял меры по устранению недостатков в течение 1-2 рабочих дней, а некоторые другие были исправлены в течение короткого промежутка времени в 4-6 часов.

На данный момент компания Apple обработала около 28 уязвимостей с общей выплатой $288,500 в рамках программы выплаты вознаграждений за ошибки.

Критические ошибки, на которые указали Сэм Керри и команда, следующие:

- Удаленное выполнение кода в обход авторизации и аутентификации;

- Обход аутентификации через неправильно настроенные права доступа позволяет получить глобальный администраторский доступ;

- Инъекция команд через небезопасно реализованный аргумент имени файла;

- Удаленное выполнение кода через утекшие в сеть инструменты администратора;

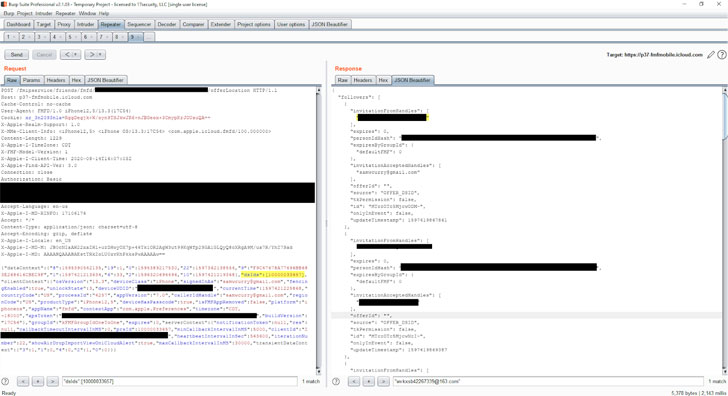

- Утечка памяти, приводящая к компрометации учетных записей сотрудников и пользователей, позволяющая получить доступ к различным внутренним приложениям;

- SQL-инъекция через небезопасный входной параметр;

- Небезопасный хранимый XSS позволяет злоумышленнику полностью скомпрометировать учетную запись iCloud жертвы;

- Полный ответ SSRF позволяет злоумышленнику считать внутренний исходный код и получить доступ к защищенным ресурсам;

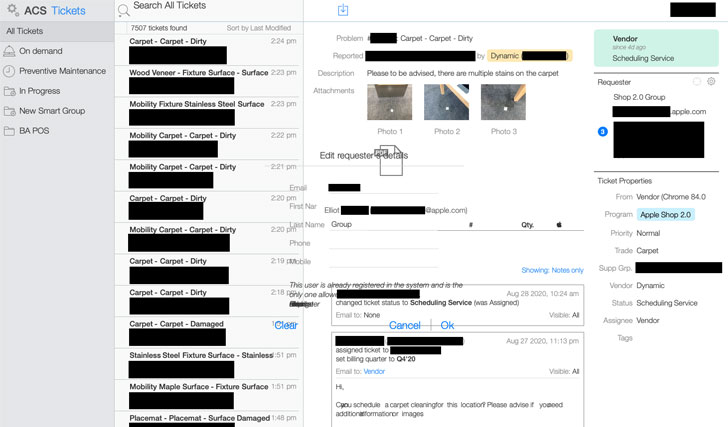

- Небезопасный XSS позволяет злоумышленнику получить доступ к внутреннему порталу поддержки для отслеживания проблем клиента и сотрудника;

- Выполнение PhantomJS на стороне сервера позволяет злоумышленнику получить доступ к внутренним ресурсам и извлечь AWS IAM-ключи.

Один из взломанных доменов Apple включал в себя сайт Apple Distinguished Educators ("ade.apple.com"), который позволял обходить аутентификацию с помощью пароля по умолчанию ("###INvALID#%!3"), позволяя злоумышленнику получить доступ к консоли администратора и выполнить произвольный код.

Аналогичным образом, ошибка в процессе сброса пароля, связанная с приложением под названием DELMIA Apriso, решением для управления складом, позволила создавать и изменять отгрузки, инвентаризационную информацию, валидировать бейджи сотрудников и даже получить полный контроль над программным обеспечением, создав неавторизованного пользователя.

Отдельная уязвимость также была обнаружена в сервисе Apple Books for Authors, который используется авторами для помощи в написании и публикации своих книг на платформе Apple Books. В частности, с помощью инструмента загрузки файлов ePub исследователи смогли манипулировать HTTP-запросами с целью выполнения произвольных команд на сервере "authors.apple.com".

Среди других критических рисков, выявленных исследователями, были риски, связанные с уязвимостью XSS в домене "www.icloud.com". Этот баг работает через простую отправку по адресу iCloud.com или Mac.com специально созданного письма, которое при открытии через Apple Mail в браузере позволило злоумышленнику украсть все фотографии и контакты.

Более того, уязвимость XSS могла легко распространяться с помощью отправки подобного электронного письма на каждый адрес iCloud.com или Mac.com, хранящийся в контактах жертвы.

«Когда мы только начинали этот проект, мы понятия не имели, что потратим чуть больше трёх месяцев на его завершение», - отметил Сэм Керри в своём посте в блоге. «Изначально это должен был быть побочный проект, над которым мы работали, время от времени, но с появлением дополнительного свободного времени в пандемию каждый из нас в итоге вложил в него по несколько сотен часов».

Перевод сделан со статьи https://thehackernews.com