Защита инфраструктуры становится все важнее по мере того, как предприятия все чаще переходят в облака.

Согласно последним исследованиям, две уязвимости в службах Azure App Services от Microsoft могли бы позволить злоумышленнику осуществлять атаки поддельными запросами на стороне сервера (SSRF) или выполнять произвольный код и получать права администратора сервера.

«Обнаружена возможность незаметно захватить git-сервер службы App Service или внедрить вредоносные фишинговые страницы на Azure Portal для системных администраторов», - говорится в опубликованном сегодня отчете фирмы Intezer, занимающейся вопросами кибербезопасности.

Об обнаруженных Полом Литваком из Intezer Labs недостатках было сообщено Microsoft в июне, после чего компания занялась их устранением.

Azure App Service - это облачная вычислительная платформа, которая используется в качестве хостинговой службы для создания веб и мобильных приложений.

Когда служба создается через Azure, в процессе запускается новая Docker-среда с двумя контейнерами, узлом менеджера и узлом приложения, с регистрацией двух доменов, указывающих на HTTP-сервер приложения и страницу администрирования службы приложений. Страница администрирования использует Kudu для непрерывного развертывания приложений у провайдеров контроля исходного кода, например GitHub или Bitbucket.

Развертывание Azure в средах Linux управляется службой под названием KuduLite, которая предоставляет диагностическую информацию о системе и состоит из веб-интерфейса для доступа по SSH к узлу приложения (называемого «webssh»).

Первой уязвимостью является возможность эскалации привилегий, которая позволяет захватить KuduLite через вшитые учетные данные ("root:Docker!"). Это дает возможность получить доступ через SSH на сервер и войти в систему как root, тем самым предоставляя злоумышленнику полный контроль над веб-сервером SCM (Software Configuration Management).

По мнению исследователей, это может позволить противнику «перехватывать HTTP-запросы пользователя на веб-страницу SCM, добавлять собственные страницы и внедрять вредоносный Javascript на веб-страницу пользователя».

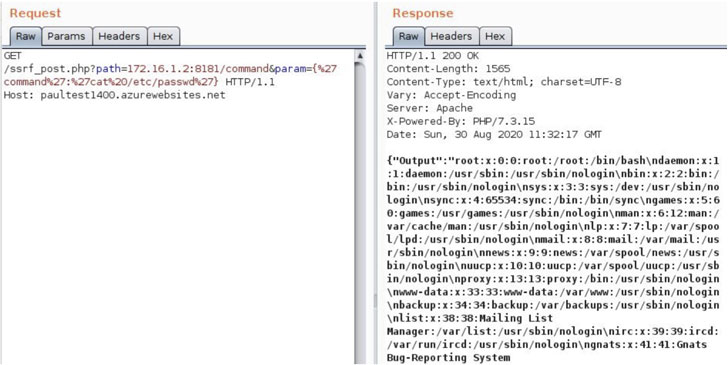

Вторая уязвимость касается того, как узел приложения посылает запросы в API KuduLite, потенциально позволяя веб-приложению с уязвимостью SSRF получить доступ к файловой системе узла и украсть исходный код и другие уязвимые активы.

«Атакующий, которому удается подделать POST-запрос, может добиться удаленного выполнения кода на узле приложения с помощью API», - заявили исследователи.

Более того, успешное использование второй уязвимости подразумевает, что злоумышленник может связать эти два бага в цеп: воспользоваться недостатком SSRF, чтобы повысить свои привилегии, а потом захватить веб-сервер KuduLite.

Со своей стороны, компания Microsoft постоянно работает над улучшением безопасности в своем облаке и IoT-пространстве. После появления ориентированной на безопасность IoT платформы Azure Sphere, Microsoft открыла ее для исследователей, чтобы они могли изучить новую платформу с целью «выявления уязвимостей с высоким уровнем критичности, перед тем как их найдут хакеры».

«Облако позволяет разработчикам строить и разворачивать свои приложения с большой скоростью и гибкостью, однако, зачастую инфраструктура подвержена бесконтрольным уязвимостям», - сообщает Интезер. «В случае с App Services, приложения размещаются совместно с дополнительным контейнером для администрирования, и дополнительные компоненты могут привносить дополнительные угрозы.

В качестве общей лучшей практики, внедрение безопасного запуска приложений в облаке является важной последней линией защиты и одним из первых действий, которые можно предпринять для снижения рисков. Так можно обнаружить инъекции вредоносного кода и другие угрозы в памяти, которые происходят после того, как уязвимость была проэксплуатирована злоумышленником».

Перевод сделан со статьи https://thehackernews.com