«AgentTesla», «LimeRAT», «W3Cryptolocker» и «Redline Stealer» теперь используют сервис Paste.nrecom в фишинговых атаках.

Киберпреступники все чаще обращаются к легальным Pastebin-подобным веб-сервисам для загрузки вредоносных программ, таких как «AgentTesla» и «LimeRAT».

Pastebin – сервис, позволяющий пользователям обмениваться обычным текстом через публичные сообщения, называемые «pastes». Сервис насчитывает 17 миллионов уникальных пользователей в месяц и пользуется популярностью среди киберпреступников (таких, как группа «FIN5 APT» и группа «Rocke») для хостинга своего вредоносного ПО или командно-контрольной инфраструктуры. Но сейчас все больше семейств вредоносных программ и выкупов начинают использовать другой подобный сервис - домен Paste.nrecom[.] net.

Этот сервис существует с мая 2014 года и имеет аналогичную Pastebin функцию. Он также имеет API (на основе PHP с открытым исходным кодом Pastebin Stikked), который позволяет писать скрипты. Исследователи из Juniper Networks отметили, что функция API выгодна киберпреступникам, которые могут с ее помощью легко загружать, и автоматизировано обновлять свои данные.

«Хотя использование легитимных веб-сервисов не является чем-то новым, мы впервые видим, как злоумышленники используют paste.nrecom[...] net», - заявляет Пол Кимайонг, исследователь Juniper Networks, в своем отчете. «Среди выявленных нами вредоносных программ – «AgentTesla», «LimeRAT», «W3Cryptolocker» и «Redline Stealer».

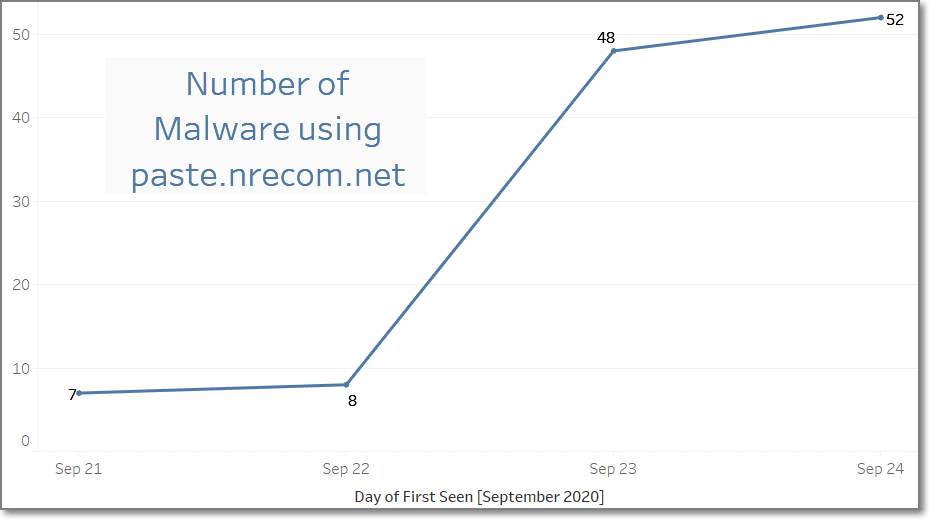

Количество типов вредоносного ПО, использующего Pastebin и подобные сервисы.

Исследователи сообщили, что атаки обычно начинаются с фишингового электронного письма, которое включает в себя вложение (например, документ, архив или исполняемый файл). Получателя обманом заманивают в открытие вредоносного вложения (как первой стадии атаки), которое затем загружает следующие этапы из paste.nrecom[.]net.

«Мы также видели вредоносные программы, размещающие свои конфигурационные данные в том же сервисе», - говорят исследователи.

«AgentTesla» является самым активным семейством вредоносных программ, использующих этот сервис», - сообщают исследователи. Шпионская программа способна красть личные данные из веб-браузеров, почтовых клиентов и FTP-серверов, а также собирать скриншоты, видеозаписи и перехватывать данные из буфера обмена.

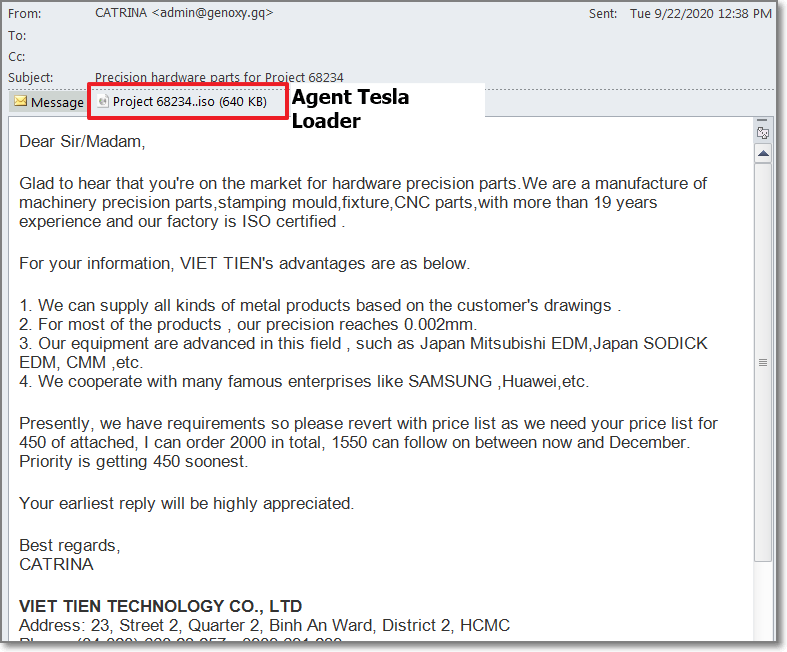

Исследователи выделили специальные кампании «AgentTesla», направленные на различные отрасли промышленности, связанные с судоходством, цепочками поставок и банками, с использованием фишинговых писем и писем с архивными вложениями (например, .iso, .rar или .uue). Эти вложения после открытия устанавливают «AgentTesla» с помощью paste.nrecom.

Атака вредоносной программы AgentTesla, использующей paste.nrecom.

Разработчики написанного на .NET трояна с открытым исходным кодом «LimeRAT», недавно использованного группой «APT-C-36» для атак на правительственные учреждения Колумбии, также воспользовались веб-службой для загрузки своих вредоносных программ.

Другие, более новые вредоносные программы и шифровальщики также обращаются к paste.nrecom. Одним из них является «W3Cryptolocker», относительно новый шифровальщик, появившийся в июле. Исследователи обнаружили, что загрузчик начальной стадии был размещен на потенциально взломанном сайте italake.com. После загрузки программа выполняет W3Cryptolocker, после шифрует большинство файлов на всех носителях и создает файл "Read_Me.txt" в каждой папке с требованием выкупа.

«Redline Stealer», вредоносная программа, которая появилась не далее как в марте и была нацелена на медицинские и промышленные компании в США, также использует этот сервис. Исследователи сообщили, что нашли образцы, выдающие себя за Bitcoin miner, заархивированные в RAR-файл. Файл RAR содержал исполняемый файл (MinerBitcoin.exe), который загружал тело Redline Stealer с сайта paste.nrecom.

«Использование легитимных веб-сервисов, таких как pastebin или paste.nrecom, для размещения вредоносной инфраструктуры, дает киберпреступникам преимущество, так как эти службы не могут быть легко отключены из-за их законного использования», - предупреждают исследователи.

Перевод сделан со статьи https://threatpost.com