Исследователи в области кибербезопасности обнаружили редкий вид потенциально опасных вредоносных программ, нацеленных на внедрение вредоносного ПО в процессе загрузки машины.

В ходе активной хакерской кампании используется скомпрометированный интерфейс UEFI, содержащий вредоносный код, что сделало его вторым известным случаем, когда руткит UEFI использовался «вживую» для взлома.

По сообщению Лаборатории Касперского, в образ вредоносной прошивки UEFI было внесено несколько вредоносных модулей, которые затем использовались для внедрения вредоносных программ на машины-жертвы в ходе серии целенаправленных кибератак, направленных против дипломатов и членов неправительственной организации из Африки, Азии и Европы.

Назвав вредоносную программу «MosaicRegressor», исследователи Касперского Марк Лечтик, Игорь Кузнецов и Юрий Паршин заявили, что телеметрический анализ выявил несколько десятков жертв в период между 2017 и 2019 годами, все из которых имели определенные связи с Северной Кореей.

UEFI представляет собой системную прошивку и «более безопасную» замену BIOS, якобы гарантируя, что ни одно вредоносное ПО не вмешается в процесс загрузки машины. Поскольку UEFI облегчает загрузку самой операционной системы, его заражение устойчиво к переустановке ОС или замене жесткого диска.

«Прошивки UEFI в случае их взлома предоставляют из себя идеальный механизм хранения вредоносных программ», - заявляют исследователи. «Достаточно продвинутый злоумышленник может модифицировать прошивку под использование вредоносного кода, который будет запускаться каждый раз после загрузки операционной системы».

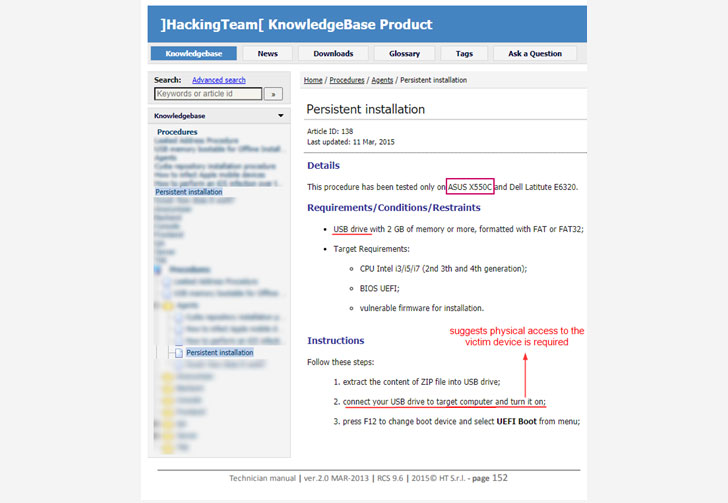

Похоже, что именно это и делает «MosaicRegressor». Хотя точный вектор заражения, используемый для перезаписи оригинальной прошивки, на данном этапе остается неизвестным, утечка мануала хакерской группы позволяет предположить, что вредоносная программа могла быть развернута через физический доступ к машине жертвы.

.jpg)

Новый вредонос под UEFI - это пользовательская версия буткита команды хакеров VectorEDK, который «утек» еще в 2015 году и с тех пор доступен в Интернете. Он используется для установки второго вредоноса, названного «MosaicRegressor» - многоступенчатого модульного фреймворка, предназначенного для шпионажа и сбора данных, который состоит из дополнительных загрузчиков для извлечения и выполнения вторичных компонентов.

Загрузчики, в свою очередь, связываются с командно-контрольным сервером для загрузки DLL-библиотек следующего этапа с целью выполнения определенных команд, результаты которых экспортируются обратно на CnC-сервер или пересылаются на произвольный почтовый адрес, с которого злоумышленники могут забрать накопленные данные.

Полезная нагрузка передается различными способами, в том числе по электронной почте с почтовых ящиков ("mail.ru"), жестко зашитых в бинарный файл вредоносной программы.

В некоторых случаях, однако, вредоносная программа доставлялась некоторым из жертв с помощью фишинговых почтовых сообщений с вложениями вида «0612.doc», написанными на русском языке на тему событий в Северной Корее.

Что касается личности злоумышленников, стоящих за «MosaicRegressor», Лаборатория Касперского сообщает, что обнаружено несколько подсказок на уровне кода, указывающих на китайское или корейское происхождение вредоноса, и отмечает использование RTF «Royal Road» (8.t), который был связан с многочисленными китайскими хакерскими группами в прошлом.

Наконец, исследователи определили адрес CnC-сервера в одном из вариантов «MosaicRegressor», который был замечен в связи с китайской хакерской группой, известной как Winnti (она же APT41).

«Атаки демонстрируют крайнюю изощренность, на которую может пойти хакер, чтобы получить наивысший уровень устойчивого присутствия на машине жертвы», - заключили исследователи.

«Весьма редки случаи, когда скомпрометированная прошивка UEFI обнаруживается в реальном мире, как правило, из-за сложности детектирования подобных атак, серьезных мер, необходимых для ее развертывания на SPI-flash-чипе цели, а также высокой вероятности потери комплексного инструментария или активов при проведении такой атаки».

Перевод сделан со статьи https://thehackernews.com