Более половины серверов Exchange все еще уязвимы к серьезной ошибке, которая позволяет злоумышленникам выполнять удаленно на сервере произвольный код с системными привилегиями - даже через восемь месяцев после того, как Microsoft выпустила исправление.

Уязвимость CVE-2020-0688 существует в панели управления почтового сервера Microsoft Exchange. Недостаток, связанный с тем, что сервер не мог должным образом создать уникальные ключи во время установки, был исправлен в рамках февральских обновлений Microsoft - и администраторы в марте были предупреждены о том, что непропатченные серверы под угрозой взлома многочисленными хакерами, активно эксплуатирующими данный баг.

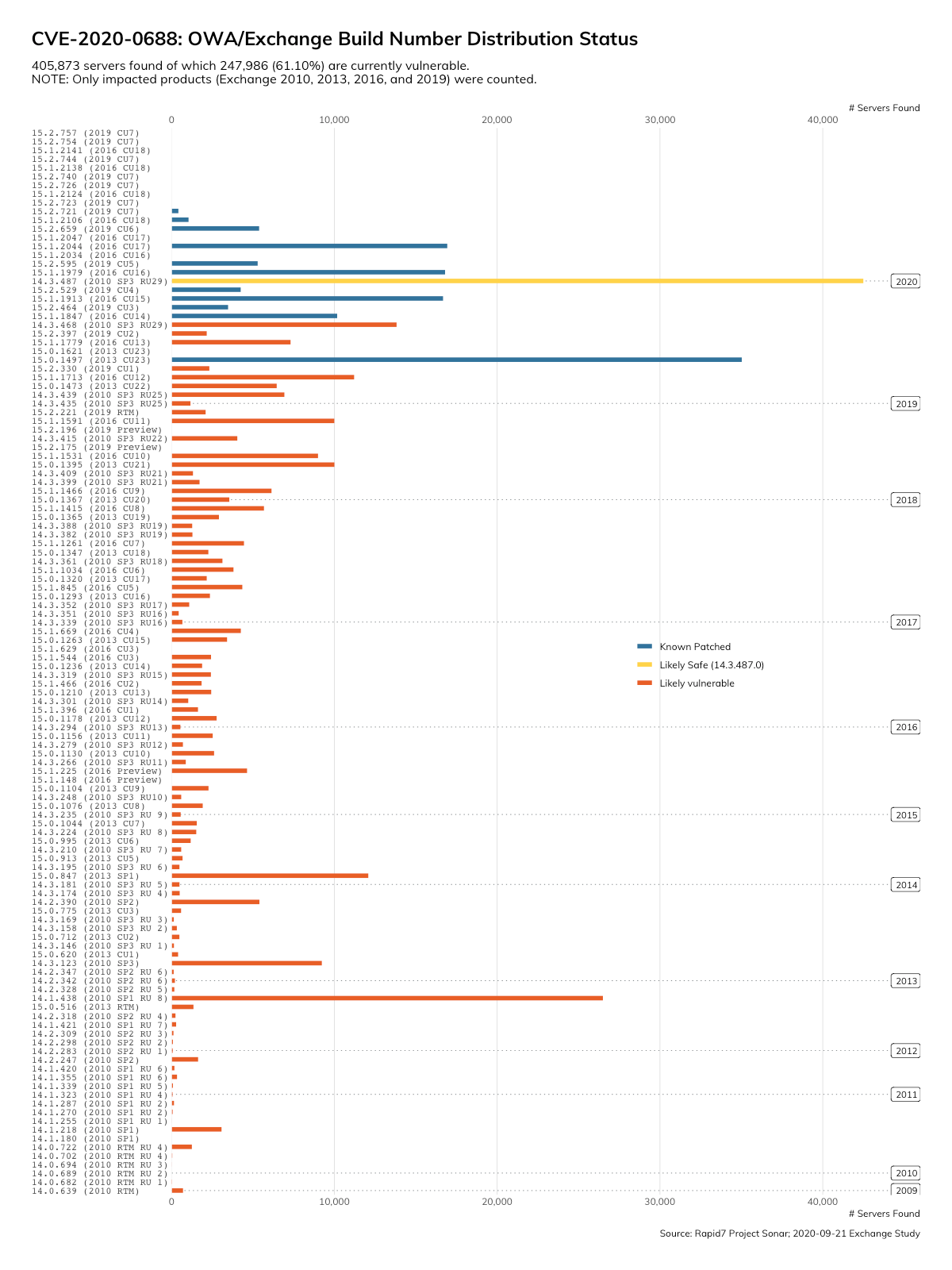

Однако свежее исследование с помощью телеметрии выявилв, что из 433 464 серверов Exchange в Интернет по крайней мере 61 процент серверов Exchange 2010, 2013, 2016 и 2019 все еще уязвимы к CVE-2020-0688.

«Есть два важных направления, в которых должны двигаться администраторы Exchange и команды информационной безопасности: проверять установку обновлений и детектировать признаки взлома» - заявил Том Селлерс из компании Rapid7 в своем отчете.

Speaking of Exchange, we took another look at Exchange CVE-2020-0688 (any user -> SYSTEM on OWA).

It's STILL 61% unpatched.

This is dangerous as hell and there is a reliable Metasploit module for it.

See the UPDATED information on the ORIGINAL blog:https://t.co/DclWb3T0mZ— Tom Sellers (@TomSellers)

О наличии активной угрозы исследователи предупреждали еще в своем мартовском объявлении. Атаки впервые начались в конце февраля и были направлены против «многочисленных пострадавших организаций», сообщают исследователи. Замечено, что злоумышленники используют уязвимость для выполнения системных команд в целях проведения разведки, развертывания веб-оболочки бэкдоров и выполнения в памяти различных фреймворков.

В апреле исследователи Rapid7 обнаружили что серверов 80% уязвимы к CVE-2020-0688: из 433 464 серверов Exchange, доступных в Интернет, по крайней мере 357 629 были без необходимых патчей по состоянию на 24 марта. Исследователи использовали сканер Project Sonar для анализа и поиска уязвимых серверов Exchange.

Распределения номеров сборки Exchange-серверов.

Вендоры настоятельно рекомендовали администраторам проверить, было ли внедрено критичное обновление. Наиболее надежным методом контроля наличия важных обновлений исследователи называют специализированное программное обеспечение для патч-менеджмента и инструменты управления уязвимостями.

«Обновление для исправления CVE-2020-0688 должно быть установлено на любой сервер с включенной панелью управления Exchange Control Panel (ECP)» - заявляют Rapid7. «Обычно это будут серверы с ролью Client Access Server, на которых ваши пользователи получают доступ к Outlook Web App».

Администраторам также рекомендуется проверить, пытался ли кто-нибудь воспользоваться данной уязвимостью в их инфраструктуре. Признаки эксплуатации – «артефакты» в журналах регистрации событий Windows Event Log и логах IIS (которые содержат обращения к кэшу ядра API HTTP-сервера) как на пропатченных, так и на непропатченных серверах: «Эта запись в журнале будет включать скомпрометированную учетную запись пользователя, а также очень длинное сообщение об ошибке, содержащее недействительный viewstate».

Администраторы также могут изучить логи IIS на предмет запросов по пути /ecp (обычно /ecp/default.aspx). Они должны содержать строку __VIEWSTATE и __VIEWSTATEGENERATOR - и будут иметь длинную строку в середине запроса, которая является частью тела эксплойта.

«Вы увидите имя пользователя скомпрометированной учетной записи в конце записи лога» - сообщает Том Селлерс. «Быстрый просмотр записей логов непосредственно перед моментом взлома должен показывать успешные запросы (HTTP код 200) к веб-страницам по пути /owa, а затем по пути /ecp».

Перевод сделан со статьи: https://threatpost.com