Вы когда-нибудь задумывались, как можно удаленно взломать смартфон?

В своем недавнем отчете исследователи компании Check Point рассказали о критической уязвимости в приложении Instagram для Android, которая могла бы позволить злоумышленникам получить удаленный контроль над целевым устройством просто отправив жертве специально созданное изображение.

Еще более тревожным является то, что уязвимость позволяет злоумышленникам не только выполнять действия от имени пользователя в приложении Instagram, в том числе следить за личными сообщениями жертвы и даже удалять или публиковать фотографии со своих учетных записей, выполнять произвольный код на устройстве.

Согласно опубликованному Facebook объявлению проблема безопасности (отслеживается как CVE-2020-1895, CVSS рейтинг: 7.8) затрагивает все версии приложения Instagram до 128.0.0.26.128 от 10 февраля 2020 года.

«Этот дефект превращает устройство в инструмент для шпионажа за пользователями а также позволяет манипулировать их профилем в Instagram», - говорится в опубликованном анализе компании Check Point Research.

«Атака может привести к массовому вторжению в личную жизнь пользователей и повлиять на их репутацию - или привести к реализации еще более серьезных рисков безопасности».

После того, как результаты исследования были доведены до сведения Facebook, компания выпустила соответствующее обновление безопасности. Публичное раскрытие было отложено на полгода, чтобы позволить большинству пользователей Instagram обновить приложение, тем самым снижая связанные с этой уязвимостью риски.

Несмотря на то, что по заявлению Facebook не было никаких признаков использования этой уязвимости в реальных атаках, само ее наличие является еще одним напоминанием о необходимости поддерживать приложения в актуальном состоянии и помнить о предоставленных им разрешениях.

Техническая реализация уязвимости

По данным Check Point, уязвимость реализуется через нелегальную модификацию памяти и позволяет удаленно выполнять произвольный код, который, учитывая обширные права доступа Instagram к камере, контактам, GPS, фотобиблиотеке и микрофону пользователя, может быть использован для выполнения широчайшего спектра вредоносных действий на зараженном устройстве.

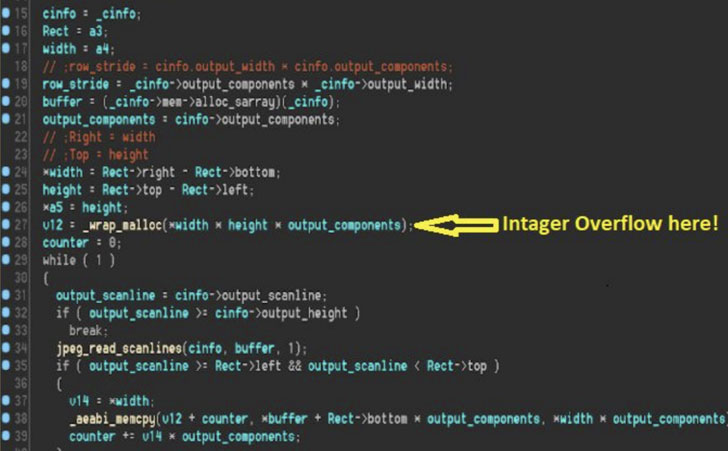

Что касается самого бага, то он связан с тем, как Instagram интегрировал MozJPEG - открытую библиотеку JPEG-кодировщиков, нацеленную на снижение требуемой приложению пропускной способности и обеспечение лучшего сжатия загружаемых в сервис изображений, что приводит к целочисленному переполнению, когда уязвимая функция ("read_jpg_copy_loop") пытается разобрать вредоносное изображение со специфически заданными размерами.

При этом злоумышленник может получить контроль над объемом выделяемой под изображение памяти, длиной перезаписываемых данных и, наконец, содержимым переполненной области памяти, что, в свою очередь, дает злоумышленнику возможность испортить определенные локации и изменить выполнение кода.

Все что нужно сделать злоумышленнику - это отправить вредоносное JPEG-изображение жертве по электронной почте или через WhatsApp. Как только получатель сохраняет изображение на устройство и запускает Instagram эксплуатация уязвимости происходит автоматически предоставляя злоумышленнику полный контроль над приложением.

Хуже того, эксплойт может быть использован для принудительного завершения приложения Instagram пользователя и сделать его недоступным до переустановки на устройстве.

Уязвимость четко указывает на то, что включение сторонних библиотек в приложения и сервисы может быть слабым звеном в системе безопасности, если интеграция выполняется неправильно.

«Исследование опубликованного кода привело к появлению новых уязвимостей, которые впоследствии были исправлены», - сообщает Гэл Элбац из Check Point. «Вполне вероятно, что при достаточном упорстве одна из этих уязвимостей может быть использована для удаленного выполнения кода в атаках».

«К сожалению, крайне вероятно, что есть или в будущем появятся и другие ошибки. Поэтому абсолютно необходимо непрерывное глубокое тестирование кода этого и подобного формата парсеров как в библиотеках операционных систем, так и в сторонних библиотеках».

Янив Бальмас, руководитель отдела киберисследований в Check Point, предоставил следующие советы по безопасности для пользователей смартфонов:

- Обновляться! Обновляться! Обновляться! Убедитесь, что вы регулярно обновляете свои мобильные приложения и операционные системы. Десятки критических исправлений безопасности выпускаются каждую неделю, и каждое из них потенциально может спасти вашу конфиденциальность.

- Следите за разрешениями приложений. Уделяйте больше внимания приложениям, запрашивающим разрешения. Разработчикам приложений легко просить пользователей о предоставлении чрезмерных разрешений, а пользователям очень легко не задумываясь нажимать кнопку «Разрешить».

- Подумайте дважды о том, что вы подтверждаете. Спросите себя: «действительно ли я хочу предоставить этому приложению такой доступ, действительно ли он мне нужен?», если ответ «нет», НЕ подтверждайте.

Перевод сделан со статьи https://thehackernews.com