Согласно новым исследованиям, группа киберпреступников ранее атаковавшая «облачные» платформы Docker и Kubernetes, стала использовать легитимные инструменты мониторинга облаков в качестве бэкдоров для осуществления атак.

«Насколько нам известно, это первый раз, когда злоумышленники были пойманы на использовании легитимного программного обеспечения сторонних производителей для атаки на облачную инфраструктуру», - говорится в анализе, проведенном во вторник израильской фирмой Intezer, специализирующейся на вопросах кибербезопасности.

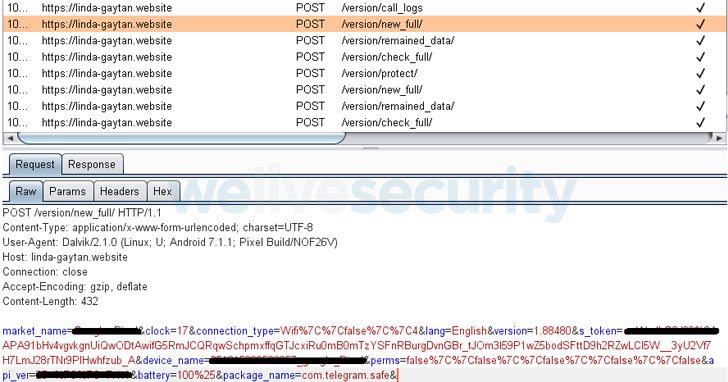

Используя программное обеспечение под названием Weave Scope, которое используется в качестве инструмента визуализации и мониторинга для сервисов Docker и Kubernetes, хакерская группа «TeamTNT» не только создавали карту облачной среды своих жертв, но и выполняли системные команды без необходимости явно размещать вредоносный код на целевом сервере.

«TeamTNT» активны, по меньшей мере, с конца апреля этого года и специализируются на атаках неправильно настроенных Docker-серверов с целью добычи крипто-валют и создания ботнетов.

В прошлом месяце злоумышленники обновили направление своей деятельности и занялись кражей логинов Amazon Web Services путем сканирования зараженных систем Docker и Kubernetes на наличие конфиденциальной учетной информации, хранящейся в учетных данных Amazon Web Services и конфигурационных файлах.

Несмотря на то, что их исходный метод получения информации не изменился, был изменен режим получения контроля над самой инфраструктурой зараженного узла.

Как только злоумышленники получают доступ к серверу жертвы, они создают новый привилегированный контейнер с чистым образом Ubuntu, используют его для запуска крипто-майнеров, получают root-доступ к серверу, создав локального привилегированного пользователя под названием 'hilde' для подключения к серверу через SSH, и, в конце концов, устанавливают Weave Scope.

«Устанавливая легитимный инструмент, такой как Weave Scope, злоумышленники получают все преимущества, как если бы они установили бэкдор на сервере, но со значительно меньшими усилиями и без необходимости использования вредоносного ПО», - сообщила Николь Фишбейн из Intezer.

Хотя конечной целью TeamTNT, по-видимому, является монетизация путем добычи крипто-валюты, многочисленные майнинг-группы успешны и в компрометации корпоративных систем отчасти из-за наличия открытых API, что делает их привлекательной мишенью для киберпреступников».

Рекомендуется ограничить внешний доступ к Docker API, чтобы предотвратить захват контроля над серверами злоумышленниками.

«Weave Scope» использует порт 4040 по умолчанию для публикации панели управления, и любой пользователь, имеющий доступ к сети, может ее просмотреть. Подобно порту API Docker, этот порт также должен быть закрыт или ограничен брандмауэром», - заключают исследователи.

Перевод сделан со статьи https://thehackernews.com