Даже несмотря на предупреждение компании Visa о новом веб-скимере на JavaScript, известном как Baka, исследователи в области кибербезопасности обнаружили очередную уязвимость в картах компании с поддержкой EMV, котораяя позволяют киберпреступникам красть денежные средства, атаковать владельцев карт и онлайн-магазины.

Исследование, опубликованное группой ученых из ETH Zurich, представляет собой атаку с обходом PIN-кода, которая позволяет злоумышленникам использовать украденную или потерянную кредитную карту жертвы для совершения дорогостоящих покупок не зная PIN-кода карты и заставить PoS-терминалы принять неавторизованную оффлайн-транзакцию по карте.

Все современные, использующие протокол Visa, бесконтактные карты, включая карты Visa Credit, Visa Debit, Visa Electron и V Pay, страдают от этой уязвимости, но исследователи также полагают, что она может применяться и к протоколам EMV, реализованным Discover и UnionPay. Лазейка, однако, не влияет на Mastercard, American Express и JCB.

Результаты исследования будут представлены на 42-м симпозиуме IEEE по безопасности и конфиденциальности, который состоится в Сан-Франциско в мае следующего года.

Изменение проверочных значений транзакций с помощью атаки Man-in-the-Middle

EMV (сокращение от Europay, Mastercard и Visa) широко используемый международный стандарт протокола для банковских карт, требует проверки PIN-кодом для подтверждения крупных транзакций.

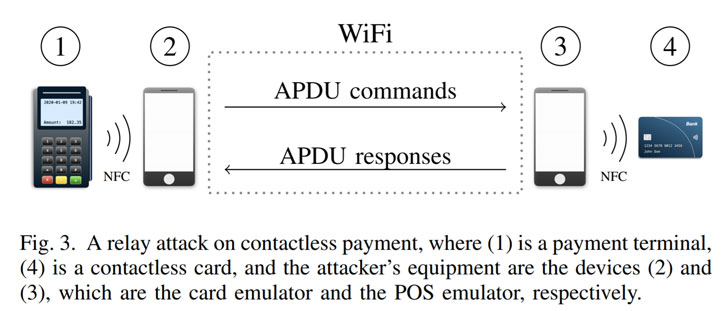

Эксперимент, проведенный исследователями ETH, использует критический недостаток протокола для проведения атаки Man-in-the-Middle через Android-приложение, которое «оповещает терминал, что проверка PIN-кода не требуется, так как проверка уже была выполнена на устройстве пользователя».

Проблема связана с тем, что метод верификации владельца карты, который используется для проверки того, является ли лицо, пытающееся совершить операцию с помощью кредитной или дебетовой карты, законным владельцем карты, не защищен криптографически от модификации.

В результате, проверочные значения транзакции, используемые для определения того, какая проверка требуется для проведения операции, могут быть модифицированы для информирования PoS-терминала об отмене проверки ПИН-кода по причине того, что проверка уже была проведена с помощью устройства пользователя, например смарт-часами или смартфоном.

Уязвимость оффлайн-транзакций

Кроме того, исследователи обнаружили вторую уязвимость, которая заключается в выполнении бесконтактных транзакций в автономном режиме с помощью карты Visa или старой Mastercard, что позволяет злоумышленнику изменять определенный набор данных под названием «Application Cryptogram» до того, как они будут доставлены на терминал.

Оффлайн-карты, как правило, используются для непосредственной оплаты товаров и услуг с банковского счета держателя карты без необходимости указания PIN-кода. Но так как эти транзакции не подключены к системе онлайн, существует задержка от 24 до 72 часов, прежде чем банк с помощью криптограммы подтвердит законность транзакции, и сумма покупки будет списана со счета.

Мошенник может использовать данный механизм задержки обработки платежа для совершения небольших оффлайн-транзакций и исчезнуть с покупками до момента, когда банк-эмитент отклонит транзакцию из-за неправильной криптограммы.

«Это своего рода атака с «бесплатным обедом» в том смысле, что преступник может легко приобрести недорогие товары или услуги», - сообщили исследователи, добавив, что малоценный характер этих сделок вряд ли станет «привлекательной бизнес-моделью для мошенников».

О снижении рисков стать жертвой подобных атак

Помимо уведомления Visa об уязвимостях, исследователи также предложили три фикса протокола для предотвращения обхода проверки PIN-кода и атак в автономном режиме, в том числе использование динамической аутентификации данных для обеспечения безопасности крупных онлайн-транзакций и требование использования криптограммы в режиме онлайн во всех PoS-терминалах, что приведет к обработке оффлайн-транзакций в онлайн-режиме.

«Наша атака продемонстрировала, что PIN-код бесполезен для бесконтактных транзакций Visa и выявила удивительные различия между безопасностью протоколов бесконтактных платежей Mastercard и Visa, показав, что Mastercard более безопасна, чем Visa», - заключили исследователи. «Эти уязвимости разрушают фундаментальные свойства безопасности, такие как аутентификация и другие гарантии в отношении принимаемых транзакций».

Перевод сделан со статьи https://thehackernews.com