Производитель сетевого оборудования Cisco выпустил новую версию своего приложения Jabber для видеоконференций и обмена сообщениями под ОС Windows. Обновление включает исправления для множества уязвимостей, которые, в случае их использования, могут позволить удаленное выполнение произвольного кода на машине жертвы.

Баги, выявленные норвежской компанией по кибербезопасности Watchcom во время пентеста, затронули все поддерживаемые на данный момент версии клиента Jabber (12.1-12.9) и были исправлены разработчиком в последней версии.

Две из четырех уязвимостей могут быть использованы для удаленного выполнения кода на целевых системах, путем отправки специально созданных сообщений в групповых чатах или конкретным лицам.

Наиболее серьезным из них является баг (CVE-2020-3495, оценка по шкале CVSS - 9.9), вызванный неправильной проверкой контента сообщений, который может быть использован злоумышленником путем отправки специальных XMPP-сообщений в уязвимое программное обеспечение.

«Успешная атака может привести к тому, что злоумышленник заставит приложение выполнять произвольные программы на целевой системе с привилегиями учетной записи запустившего Cisco Jabber пользователя», - говорится в опубликованном вчера заключении Cisco.

Данная новость вышла на фоне того, как Cisco предупредила об активно используемой уязвимости нулевого дня в программном обеспечении маршрутизатора IOS XR.

От XSS к удаленному выполнению кода

XMPP (изначально назывался Jabber) - это основанный на XML протокол связи, используемый для облегчения обмена мгновенными сообщениями между любыми двумя или более сетевыми сущностями.

Он также разработан с возможностью расширения для обеспечения дополнительной функциональности, одной из которых является XEP-0071: XHTML-IM - спецификация, устанавливающая правила обмена HTML-контентом с использованием протокола XMPP.

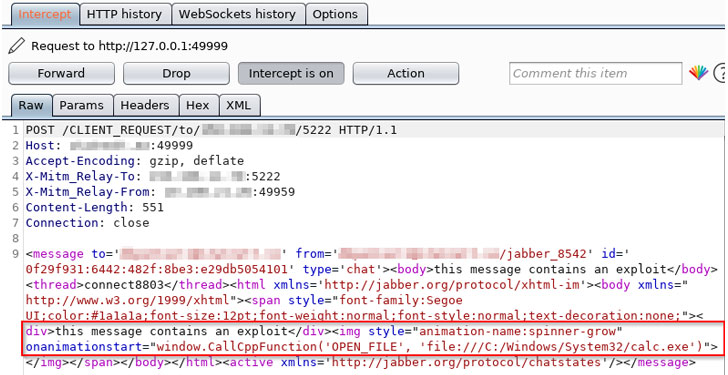

Баг Cisco Jabber проистекает из XSS-уязвимости при разборе XHTML-IM сообщений.

«Приложение неправильно обрабатывает входящие HTML-сообщения и вместо этого пропускает их через дефектный XSS-фильтр», - пояснили исследователи Watchcom.

Как следствие, легитимное сообщение XMPP может быть перехвачено и изменено, в результате чего приложение запускает произвольный исполняемый файл, который уже существует в локальной папке приложения.

Для этого используется отдельная уязвимая функция в Chromium Embedded Framework, фреймворке с открытым исходным кодом, который применяется для встраивания браузера Chromium в другие приложения. Функция может быть использована атакующим для выполнения произвольных «.exe» файлов на машине жертвы.

Злоумышленники, однако, должны иметь доступ к XMPP-доменам своих жертв для отправки вредоносных XMPP-сообщений, необходимых для успешной атаки.

Кроме того, три других уязвимости Jabber (CVE-2020-3430, CVE-2020-3498, CVE-2020-3537) могут быть использованы для выполнения вредоносных команд и компрометации конфиденциальных данных, включая возможность скрытого сбора NTLM-хэшей паролей пользователей.

В условиях роста популярности приложений для видеоконференций в связи с пандемией, пользователям Jabber необходимо оперативно обновлять их до последней версии программного обеспечения для снижения рисков.

«Учитывая их новую распространенность в организациях всех размеров, эти приложения становятся все более привлекательной мишенью для злоумышленников», - сообщает Watchcom. «Большое количество конфиденциальной информации передается посредством видеозвонков или мгновенных сообщений, а приложения используются большинством сотрудников, включая тех, кто имеет привилегированный доступ к другим ИТ-системам».

«Поэтому безопасность этих приложений имеет первостепенное значение, и важно обеспечить регулярный аудит как самих приложений, так и используемой ими инфраструктуры на предмет наличия пробелов в безопасности».

Перевод сделан со статьи https://thehackernews.com/