Финансовый успех хакерской группы «Magecart» привел к активному развитию вредоносов-снифферов, которые можно внедрять на сайты онлайн-продаж для извлечения данных платежных карт клиентов. Новые исследования указывают на растущий тренд на теневых форумах, где рекламируется, продается и регулярно обновляется подобное вредоносное ПО.

Эксклюзивно предоставленное порталу Threatpost исследование описывает множество групп злоумышленников, разрабатывающих и продвигающих снифферы платежей в течение последних шести месяцев. Программы регулярно обновляются, содержат множество возможностей и предлагаются к покупке или в аренду, что делает этот тип веб-атаки доступным для киберпреступников любого калибра.

«Основной вывод заключается в существования востребованного киберпреступниками рынка, где разработчики рекламируют кастомизируемые снифферы для проведения атак на сайты электронной коммерции с помощью вредоносных JavaScript-инъекций», - сообщили в Threatpost исследователи из журнала Recorded Future. «Эти снифферы содержат множество функций и регулярно обновляются в целях избегания обнаружения системами безопасности».

Сниффер - это вредоносный код (как правило, JavaScript), который внедряется в платежные системы веб-сайтов посредством XSS-атак и другими способами. Они предназначены для кражи номеров платежных карт, CvC-кодов и другой персональной информации, например ФИО.

Хакерская группа «Magecart» добилась больших успехов в использовании этих инструментов, в ее списке такие жертвы как Ticketmaster, British Airways и другие крупные бренды. Успехи атак «Magecart» также связаны с ростом объема онлайн-торговли и мобильных коммуникаций в связи с пандемией COVID-19. Эти факторы подталкивают злоумышленников к более активным попыткам кражи данных кредитных карт в 2020 году.

По словам исследователей, на фоне всего этого на сцену вышли разработчики кастомизируемых снифферов. Современные снифферы обладают множеством возможностей и функций, включая простой в использовании интерфейс, возможность упорядочивать скомпрометированные данные в удобочитаемые форматы, отфильтровывать повторяющиеся записи о платежных картах, извлекать персональные данные и противостоять антивируса.

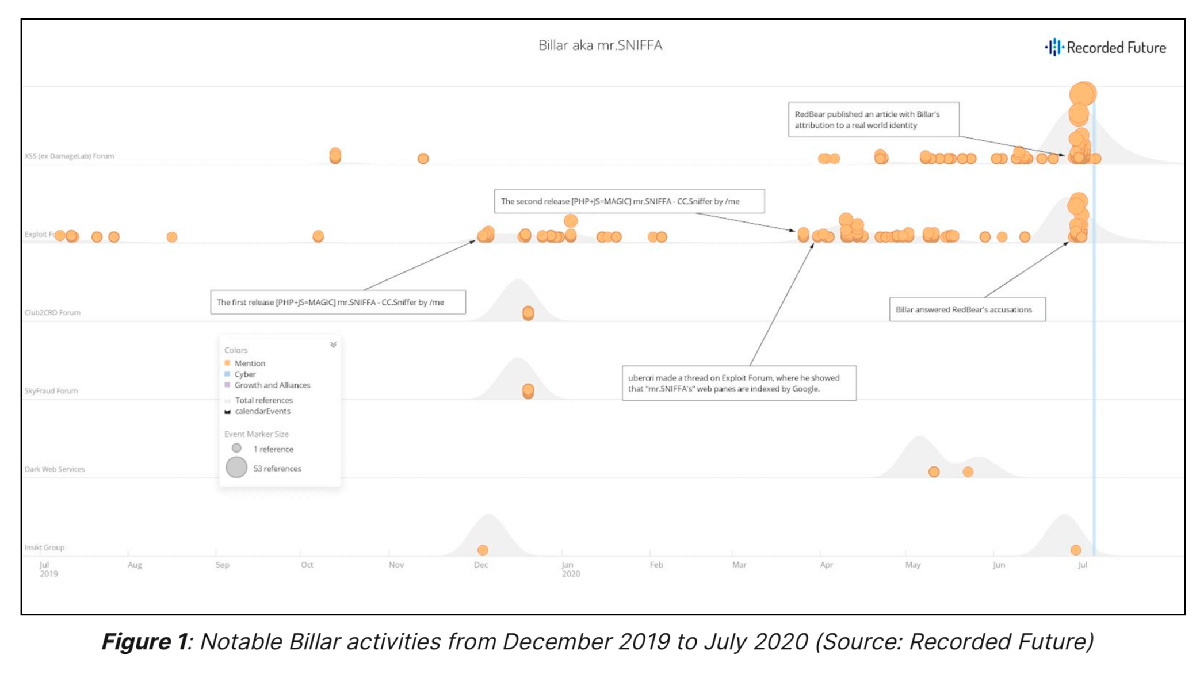

Один из русскоязычных хакеров, известный как Billar, в одиночку разработал сниффер платежных карт под названием «Mr.SNIFFA». Этот сниффер дебютировал на форуме Exploit 3 декабря 2019 года и в настоящее время его цена составляет около 3000 долларов. Пакет включает в себя уникальный способ получения, внедрения и выполнения вредоносного кода, кросс-браузерную обфусцированную передачу данных, панель администрирования с функционалом для проведения Bruteforce- и DDoS-атак, а также круглосуточную поддержку и гибкие предложения для клиентов.

Еще одна группа злоумышленников, известная как «Sochi», рекламирует JS-сниффер под названием «Inter», который с декабря 2018 года активно распространяется на таких форумах как Exploit, Verified и Club2CRD. «Inter» описывают как «универсальный сниффер», предназначенный для кражи платежных данных CNP (Card not present transaction) с платежных платформ (в частности Magento, OpenCart и OsCommerce) и сайтов, использующих iframes или сторонние обработчики платежей. «Sochi» продает лицензии на «Inter» примерно за 1000 долларов. Эти покупки включают в себя код сниффера, руководство пользователя, круглосуточную поддержку клиентов, админ-панель и обновления, которые делают сниффер незаметным для антивирусного программного обеспечения.

Хотя исследователи не обнаружили доказательств использования или продажи вышеупомянутыми хакерскими группами данных скомпрометированных карт, полученных с применением распространяемых ими вредоносных программ, «учитывая, что целью снифферов является кража информации о платежных картах и эта информация имеет ценность только в случае ее монетизации, весьма вероятно что информация о них была либо продана, либо использована для покупки товаров в Интернете и последующей их перепродажи», - сообщает исследование.

Атаки, нацеленные на кражу информации по кредитным картам, продолжаются в течение всего текущего года. Ранее в 2020 году была выявлена скимминговая кампания, в ходе которой с середины апреля были атакованы веб-сайты на базе ASP.NET, работающие на серверах Microsoft Internet Information Services. Еще один скиммер от группы «Magecart», собиравший данные о платежных картах с 19 различных веб-сайтов, также был замечен в апреле.

«Благодаря многочисленным векторам атак, которые злоумышленники могут использовать для внедрения вредоносного JS-кода, а также общеизвестным финансовым успехам атак «Magecart», атакующие, скорее всего, не только продолжат нацеливаться на платежные системы на уязвимых веб-сайтах, но и будут разрабатывать и продавать кастомизируемые снифферы, способные незаметно проникать даже в системы, оснащенные актуальными средствами безопасности», - заявили исследователи. «А ресурсы в DarkWeb (форумы, рынки и зашифрованные мессенджеры) продолжат служить мостиком между разработчиками вредоносного ПО и их клиентами».

Перевод сделан со статьи https://threatpost.com/