Браузерный майнинг крипто-валют возобновил активность в начале этого года, в июне.

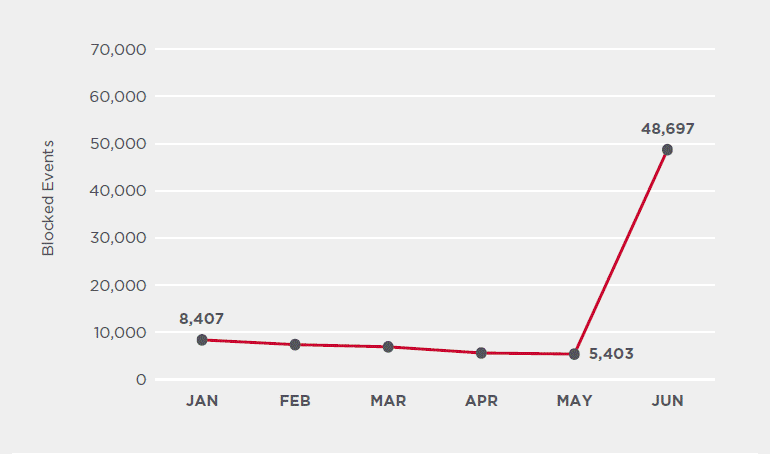

В отчете «Threat Landscape Trends» за 2-й квартал 2020 года американский поставщик решений в области кибербезопасности Symantec заявил, что по сравнению с предыдущими кварталами число выявленных браузерных майнеров увеличилось на 163%.

Резкий всплеск активности крайне нехарактерен для этой конкретной угрозы, которая по мнению всех экспертов по безопасности уже давно мертва.

Короткая история криптоугроз на базе браузера

Дни «славы» браузерных майнеров длились с сентября 2017 года по март 2019 года, когда это была одной из наиболее распространенных форм кибератак.

Рост этой специфической вредоносной тенденции совпал с запуском и закрытием веб-сервиса Coinhive, базирующегося в Германии, который позволял пользователям добывать крипто-валюту Monero внутри собственного сайта через добавление небольшой JavaScript-библиотеки (coinhive.js) к исходному коду своих сайтов.

Хотя этот сервис был запущен в качестве альтернативной схемы монетизации веб-сайтов по сравнению с классической онлайн-рекламой, он стал очень популярен среди хакерских групп.

Киберпреступники часто взламывали веб-сайты по всему миру, скрытно загружали библиотеку Coinhive на сайты и настраивали ее для добычи Monero в своих интересах.

Однако в марте 2019 года ни с того ни с сего операторы Coinhive объявили о своем закрытии, сославшись на различные причины, в том числе на растущие трудности и эффективность добычи Monero в веб-браузерах.

Производители браузеров к тому времени также отреагировали на распространение замедляющих работу веб-сайтов угроз и начали внедрять функции безопасности для обнаружения и блокирования нелегальных майнинговых операций.

Кроме того, академические команды начали изучать эффективность данной схемы. Например, в научной работе, опубликованной в августе 2019 года, было обнаружено что, несмотря на свою популярность среди групп киберпреступников, браузерный майнинг невероятно неэффективен с точки зрения получения прибыли: всего три классические онлайн-рекламы принесли в 5,5 раза больше прибыли, чем web-скрипт для майнинга.

Именно по этим причинам после закрытия Coinhive весной 2019 года число выявленных атак с использованием браузерного майнинга упало практически до нуля и большинство банд киберпреступников перешли к другим векторам атак.

Подозревается ботнет из маршрутизаторов

До сегодняшнего отчета компания Symantec заявляла что уровень выявления браузерных майнеров месяцами был одинаково незначителен.

Хотя получить комментарии о причинах всплеска активности угрозы от Symantec не удалось, источник в антивирусной отрасли сообщил ZDNet что внезапный рост выявления майнеров скорее всего вызван ботнетом маршрутизаторов.

Пожелавший остаться анонимным источник сообщил что такие инциденты случались и ранее, обычно в Латинской Америке.

Хакерские группы часто взламывают домашние маршрутизаторы и изменяют параметры DNS в целях перехвата легитимного веб-трафика и использования взломанных маршрутизаторов в качестве прокси-серверов или для запуска DDoS-атак.

В некоторых редких случаях хакеры экспериментируют с другими способами монетизации своих ботнетов из маршрутизаторов, в том числе и с помощью развертывания криптографических скриптов - модифицированных версий старой библиотеки coinhive.js, обновленных для работы без ныне несуществующей службы Coinhive.

Однако, несмотря на внезапный всплеск обнаружений крипто-майнинга в браузерах в июне, широкого возвращения угрозы не ожидается. Большинство групп киберпреступников обычно отказываются от их использования в течение нескольких недель убедившись, что добыча крипто-валюты с использованием браузеров была как слишком заметной, так и бесприбыльной, привлекая больше внимания чем прибыли.

Перевод сделан со статьи https://www.zdnet.com