Уязвимость безопасности Google-диска может быть использована злоумышленниками для распространения вредоносных файлов, замаскированных под легитимные документы или изображения, что открывает возможности для проведения успешных фишинговых атак.

Последняя (и до сих пор не пропатченная) проблема с безопасностью, о которой уже уведомлена компания Google, заключается в функции «управления версиями», предлагаемой Google-диском. Эта функция позволяет пользователям загружать и управлять различными версиями файлов, а проблема заключается в том, как интерфейс предоставляет пользователям новую версию файлов.

Логично, что функциональность управления версиями должна позволять пользователям Google-диска обновлять версию файла с сохранением расширения, но оказывается, что это не так.

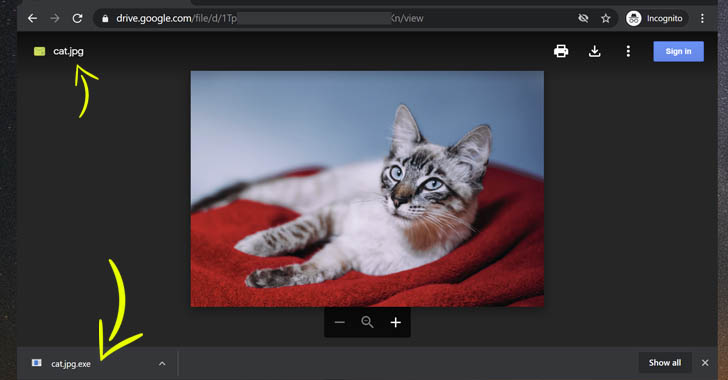

По словам А. Никочи, системного администратора, сообщившего об уязвимости в Google и впоследствии опубликовавшего данные о ней в The Hacker News, затронутая функциональность позволяет пользователям загружать «новую версию» файла с любым расширением, включая исполняемые.

Как показано в предоставленном Никочи демо-видео, легитимная версия файла, которая уже была распространена среди группы пользователей, может быть заменена вредоносным файлом. При предварительном онлайн-просмотре система никак не указывает на изменения и не поднимает тревогу и в случае загрузки файла это может быть использовано для заражения целевых систем.

«Google позволяет изменять версию файла без проверок сохранения типа файла» - сообщил Никочи. «Они даже не проверяют расширение».

Нет необходимости говорить что такая проблема открывает двери для высокоэффективных фишинговых кампаний с использованием Google-диска для распространения вредоносных программ.

В дополнение Google недавно исправила ошибку безопасности Gmail, которая могла позволить злоумышленнику отправлять поддельные сообщения электронной почты от лица любого пользователя Gmail или G Suite даже при включенной строгой политике безопасности DMARC/SPF.

Хакеры Любят Google-диск

Фишинговая атака обычно обычно заключается в попытке обманом заставить получателей открывать вредоносные вложения или переходить по «безобидным» ссылкам, тем самым предоставляя злоумышленнику конфиденциальную информацию, например, учетные данные.

Ссылки и вложения также могут использоваться для того чтобы заставить пользователя неосознанно загрузить вредоносное ПО, которое может дать злоумышленнику доступ к компьютерной системе пользователя и другой конфиденциальной информации.

Эта новая уязвимость опасна тем же. Функция обновления файлов на Google-диске позволяет легко обновлять общие файлы, в том числе заменять документ на совершенно новый. Таким образом, общий файл может быть обновлен без изменения его ссылки.

Однако без проверки файловых расширений это потенциально может иметь серьезные последствия: пользователи общего файла после уведомления об изменении по электронной почте загрузят документ и заразят свои системы вредоносными программами.

Такой сценарий может быть использован для организации атаки типа «whaling attack» - тактики фишинга, часто используемой бандами киберпреступников для маскировки под высшее руководство организации и нацеливания на конкретных лиц в надежде украсть конфиденциальную информацию или получить доступ к компьютерным системам в преступных целях.

Хуже того, Google Chrome похоже неявно доверяет файлам, загруженным с Google Drive, даже если они определены антивирусными программами как вредоносные.

«Облачные» сервисы - популярный вектор атаки

Хотя нет никаких доказательств того, что эта уязвимость уже была использована в реальных атаках, злоумышленникам не составит труда ее использовать, учитывая общую распространенность фишинга через облачные сервисы.

В начале этого года компания Zscaler обнаружила фишинговую кампанию с использованием Google-диска при распространении ПО для кражи паролей.

Перевод сделан со статьи https://thehackernews.com