Внимание! Если вы используете голосовой помощник Alexa в умной колонке от Amazon, то простое открытие невинной веб-ссылки может позволить злоумышленникам установить на колонку вредоносное ПО и шпионить за вами дистанционно.

Исследователи в области кибербезопасности, Дикла Барда, Роман Зайкин и Яара Шрики, сегодня обнаружили в виртуальном помощнике Alexa от Amazon серьезные уязвимости, которые могут сделать его уязвимым к целому ряду вредоносных атак.

Согласно новому отчету, опубликованному Check Point Research и переданному порталу The Hacker News, «эксплойты могут позволить злоумышленнику удалить/установить «навыки Alexa» на аккаунт жертвы, получить доступ к ее голосовой истории и личную информацию посредством взаимодействия с пользователем, когда он обращается к установленному навыку Alexa».

«Умные динамики и виртуальные помощники настолько распространены, что можно легко не заметить, сколько личных данных они хранят, и какую роль они играют в управлении другими смарт-устройствами в наших домах», - сказал Одед Вануну, руководитель отдела по исследованию уязвимостей в продуктах.

«Но хакеры видят в них точки входа в жизнь людей, возможность получать доступ к данным, подслушивать разговоры или совершать другие злонамеренные действия без ведома владельца», - добавил он.

Amazon исправила уязвимости после того, как исследователи сообщили о своих результатах компании в июне 2020 года.

Дефект XSS в одном из субдоменов Amazon

Исследователи из Check Point отметили, что уязвимости возникли из-за неправильно настроенной политики CORS в мобильном приложении Alexa компании Amazon, что потенциально позволяет атакующим провести инъекцию кода на одном поддомене Amazon и выполнить кросс-доменную атаку на другой поддомен Amazon.

Иначе говоря, для успешной эксплуатации требовался бы всего один клик по специально созданной злоумышленником ссылке Amazon для перенаправления пользователей на поддомен, уязвимый для XSS-атак.

Кроме того, исследователи обнаружили, что запрос на получение списка всех установленных «навыков Alexa» на устройстве Alexa также возвращает в ответ CSRF-токен.

Основной целью CSRF-токена является предотвращение межсайтовых атак типа «Request Forgery», при которых вредоносная ссылка или программа заставляет веб-браузер аутентифицированного пользователя выполнять нежелательные действия на легитимном веб-сайте.

Это происходит потому, что сайт не может отличить легальные запросы от поддельных.

Но, обладая токеном, злоумышленник может создавать валидные запросы к внутреннему серверу и выполнять действия от имени жертвы, такие как установка и активация нового «навыка Alexa» удаленно.

Атака работает через предложение пользователю нажать на вредоносную ссылку для перехода на поддомен Amazon («track.amazon.com») с дефектом XSS, который может быть использован для применения инъекции кода.

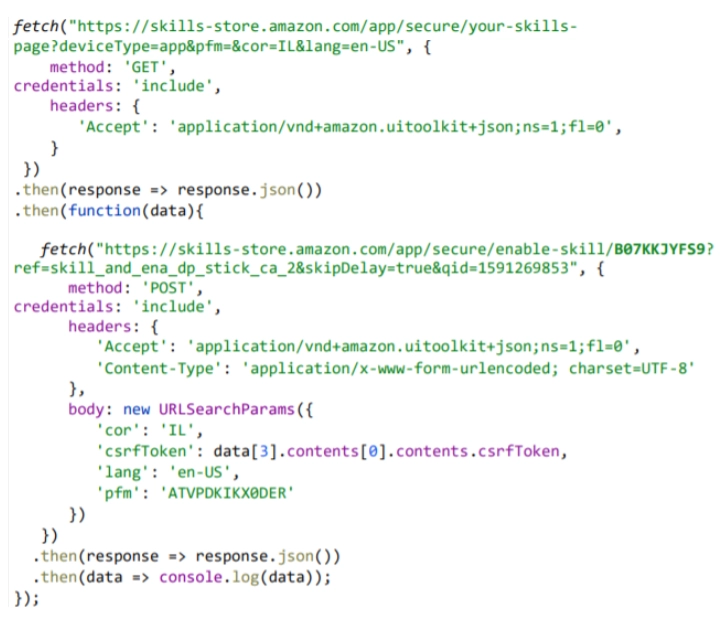

Затем злоумышленник использует первый поддомен, чтобы вызвать запрос на поддомен «skillsstore.amazon.com» с учетными данными жертвы и получает список всех установленных «навыков» на учетной записи Alexa и CSRF-токен.

На последнем этапе эксплойт захватывает CSRF-токен из ответа и использует его, чтобы установить «навык Alexa» с определенным идентификатором на учетной записи Alexa жертвы, незаметно удалить установленные «навыки Alexa», получить историю голосовых команд и даже получить доступ к личной информации в профиле пользователя.

Необходимость IoT-безопасности

По прогнозам, к 2025 году объем мирового рынка интеллектуальных акустических систем достигнет 15,6 миллиардов долларов, и новые открытия уязвимостей ясно показывают решающее значение безопасности в IoT-пространстве.

По мере того, как виртуальные помощники становятся все более распространенными, они все чаще становятся прибыльными целями для злоумышленников, стремящихся украсть конфиденциальную информацию и нарушить работу систем «умного дома».

«Устройства IoT по своей природе уязвимы и все еще не имеют адекватной защиты, что делает их привлекательными мишенями для злоумышленников», - заключили исследователи.

«Киберпреступники постоянно ищут новые способы взлома устройств или использования их для заражения других критически важных систем. Они должны быть постоянно защищены, чтобы хакеры не смогли проникнуть в наши «умные дома»».

Перевод сделан со статьи https://thehackernews.com/