Мошенники все чаще обращаются к общедоступным облачным сервисам для размещения документов-наживок и фишинговых страниц, что затрудняет обнаружение атаки. Эта тенденция приобрела популярность среди киберпреступников, которые часто используют несколько облачных сервисов для размещения фишинговых страниц и документов.

Тактика атакующих

Недавно выявлен хитрый сценарий кражи учетных данных Office 365, включающий несколько легальных элементов. Как сообщают исследователи из «CheckPoint» в своем отчете, злоумышленники использовали Google Drive для размещения вредоносного PDF-документа и сервис Google «storage.googleapis [.] Com» для размещения фишинговой страницы.

Облачные сервисы Google не единственные легальные сервисы, используемые таким образом – недавно выявлена еще одна фишинговая кампания в которой использовались Microsoft Azure, Microsoft Dynamics и IBM Cloud.

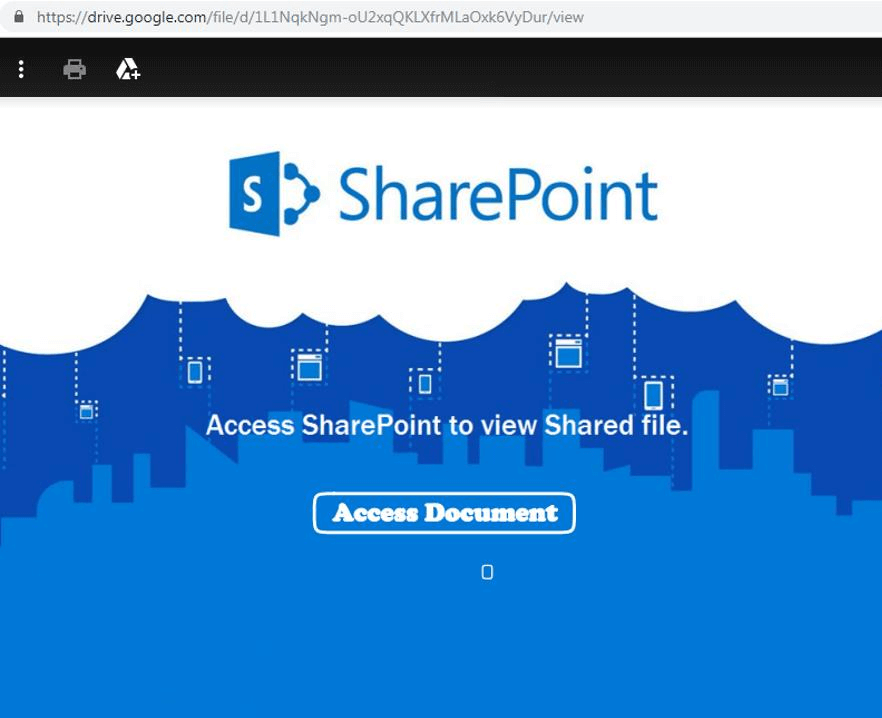

Обнаруженный «CheckPoint» PDF-файл выглядел как портал для контента, доступного через веб-платформу для совместной работы SharePoint.

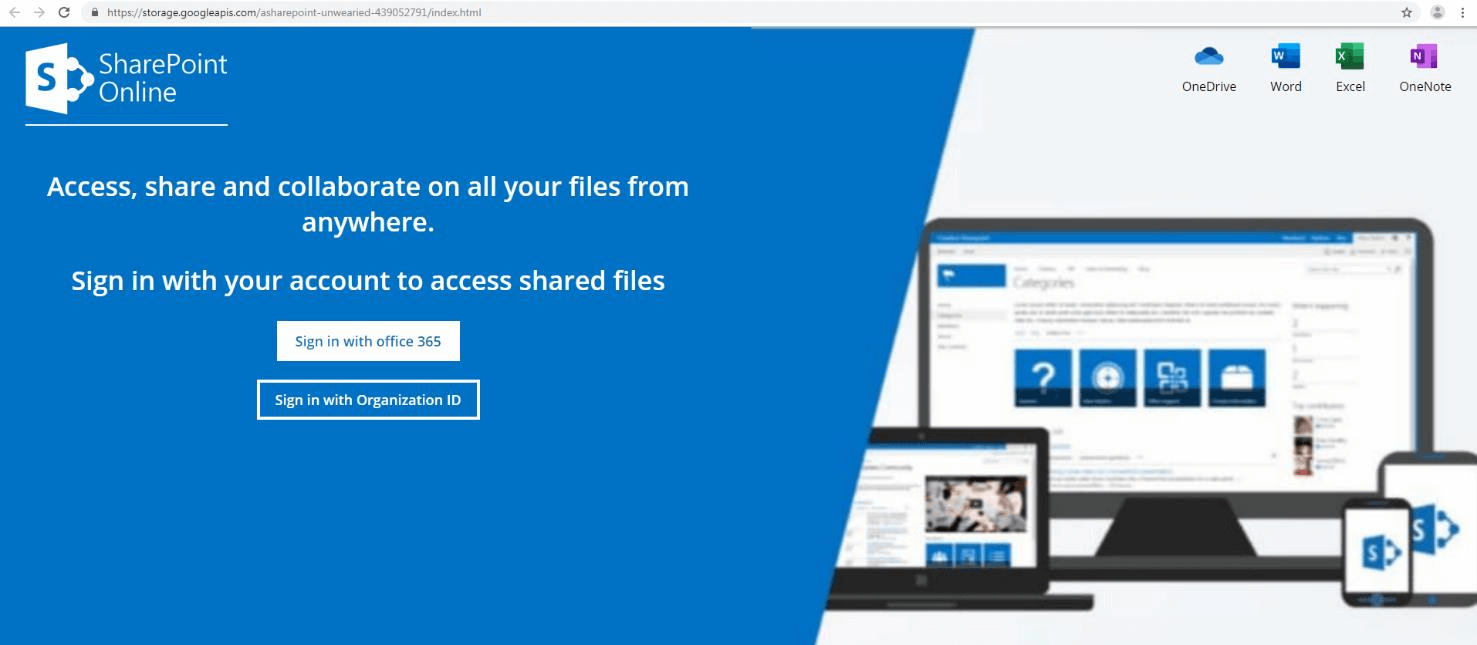

Как только потенциальная жертва перейдет по ссылке «Доступ к документу», фишинговая страница, размещенная в Google Cloud Platform, загружает запрос на вход с использованием учетных данных Office 365 или идентификатора организации.

«Если жертва вводит логин/пароль в форму ввода, то данные передаются на сервер атакующего, при этом, с т.з. браузера, все действия происходят в рамках одного домена облачного сервиса» - прим. переводчика.

Независимо от выбранной опции, всплывающее окно входа в Outlook запускается чтобы завершить «процесс входа» в систему и предоставить доступ к запрашиваемому документу.

«CheckPoint» подчеркивает, что жертвы вряд ли обнаружат мошенничество, поскольку страницы загружаются из легальных источников и в конце процесса предоставляется подлинный PDF-документ от авторитетной компании.

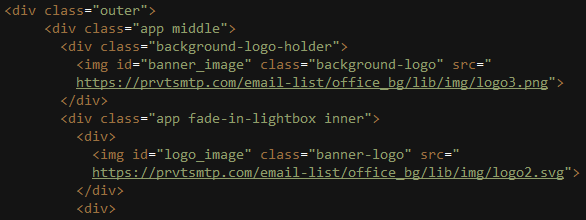

Однако, изучив исходный код, вы обнаруживаете, что ресурсы для целевых страниц загружаются из стороннего местоположения - «prvtsmtp [.] Com.»

По словам исследователей, злоумышленники начали использовать сервис облачных функций Google, позволяющий запускать код в облаке. Эта тактика позволяет загружать ресурсы для фишинговой страницы, не раскрывая домен атакующего.

«Исследование домена prvtsmtp [.] Com показало, что домен расположен на украинском IP-адресе (31.28.168 [.] 4). С тем же адресом или в той же подсети находятся и другие домены, связанные с этой фишинг-атакой.» - CheckPoint.

Эта информация позволила исследователям отслеживать активность данных злоумышленников до 2018 года, когда они размещали фишинговые страницы непосредственно на вредоносном веб-сайте. Затем атакующие переключились на хранилище Azure, потом перешли в Google Cloud.

Хакерский проект, содержащий вредоносные файлы, больше не активен. Google приостановил его еще в январе и URL умер вместе с ним. «Google выявляет и приостанавливает работу фишинговых страниц. Мы узнаем о них с помощью каналов безопасного просмотра данных и сообщений из прочих источников».

Перевод сделан со статьи https://www.bleepingcomputer.com/