Исследователи кибербезопасности на этой неделе обнаружили новый тип программ-шифровальщиков, предназначенных для пользователей «Apple» и распространяемых через пиратские приложения.

Согласно нескольким независимым отчетам исследователей вредоносных программ «K7 Lab» Динеша Девадосса, Патрика Уордла и исследовательской команды «Malwarebytes», шифровальщик «EvilQuest» упакован вместе с легитимными приложениями, которые после установки маскируются под CrashReporter от «Apple» или обновления программного обеспечения от «Google».

Помимо шифрования файлов жертвы, «EvilQuest» также обладает возможностями для противодействия своему удалению, регистрации нажатия клавиш, осуществления обратных подключений и кражи файлов, связанных с кошельками криптовалют.

«EvilQuest» объединяет в себе функционал нескольких видов шифровальщиков под macOS, включая «KeRanger» и «Patcher».

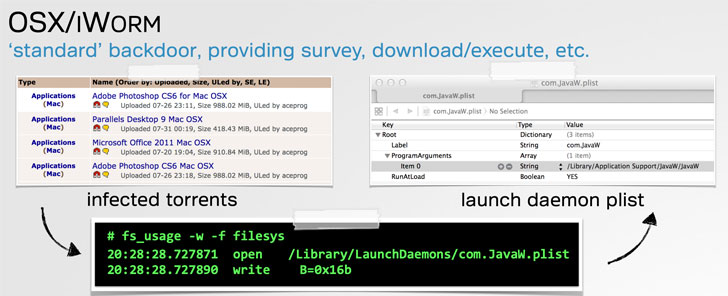

Источником вредоносного ПО, по-видимому, являются зараженные версии популярных программ для macOS таких как «Little Snitch», программное обеспечение для создания музыки под названием «Mixed In Key 8» и «Ableton Live», которые выложены на популярных торрент-сайтах.

«Легальный установщик «Little Snitch» имеет привлекательную и профессиональную упаковку, с хорошо сделанным пользовательским установщиком, с правильной цифровой подписью», - сказал Томас Рид, директор направления Mac и мобильных устройств в «Malwarebytes». «Однако, найденный при исследовании установщик был простым установочным пакетом Apple с общим значком. Хуже того, установочный пакет бессмысленно распределялся внутри образа».

После установки на зараженном хосте «EvilQuest» выполняет проверку на «песочницы» и оснащен анти-отладочной логикой, чтобы проверить, что вредоносная программа не запущена под отладчиком.

«Вредоносные программы нередко осуществляют задержки своего выполнения», - сказал Рид. «Например, первая в мире программа-шифровальщик под Mac «KeRanger» осуществляла трехдневную задержку между заражением системы и началом шифрования файлов. Это помогает скрыть источник вредоносного ПО, поскольку вредоносные действия могут быть не сразу связаны с программой, установленной за несколько дней до их начала».

Вредонос также отключает любое ПО для обеспечения безопасности (например, Kaspersky, Norton, Avast, DrWeb, McAfee, Bitdefender и Bullguard), которое сможет обнаружить или блокировать злонамеренные действия в системе. Он обеспечивает свою работу в системе с помощью агента запуска и внедрения в property-list (" com.apple.questd.plist ") для автоматического перезапуска вредоносного ПО при каждом входе пользователя в систему.

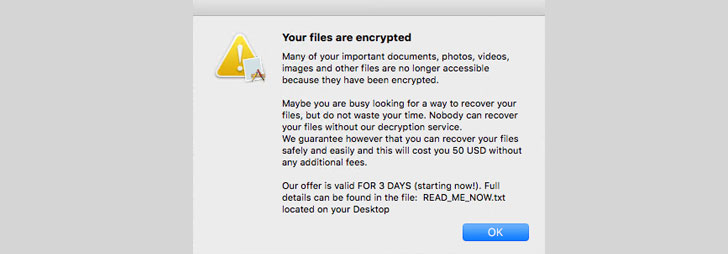

На последнем этапе «EvilQuest» запускает свою собственную копию и начинает шифрование файлов, включая файлы, связанные с криптовалютным кошельком («wallet.pdf») и keychain-файлы. В конечном итоге, пользователю отображается инструкция по выплате выкупа в 50 долларов в течение 72 часов, в противном случае, угрожая оставить файлы зашифрованными навсегда.

Но функции «EvilQuest» выходят за рамки типичного шифровальщика, в том числе, имеется возможность связи с CnC-сервером («andrewka6.pythonanywhere.com») для удаленного выполнения команд, запуска кейлоггера, создания обратных подключений и непосредственного выполнения вредоносного кода в памяти устройства.

«Вооружившись этими возможностями, злоумышленник может поддерживать полный контроль над зараженным хостом» - сообщил Патрик Уордл.

Пока идет работа по созданию расшифровщика, пользователям macOS рекомендуется создавать резервные копии важных данных и использовать специальные утилиты для предотвращения подобных атак, например «RansomWhere?».

«Лучший способ избежать последствий заражения шифровальщиком - поддерживать актуальный набор резервных копий», - заключает Томас Рид. «Сохраняйте, как минимум, две резервные копии всех важных данных, и, по крайней мере, одна из них должна быть офлайновой, не подключенной к вашему устройству».

Перевод сделан со статьи https://thehackernews.com/