Команда исследователей в области кибербезопасности TheCitizenLab обнаружила, что малоизвестная индийская ИТ-компания предоставляет услуги «взлома по найму» или «платформу для взлома as-a-service» по всему миру.

За последние семь лет компания «BellTroX InfoTech», располагающаяся в Дели, осуществила кибератаки на аккаунты тысяч известных частных лиц и сотен организаций на шести континентах.

Данная компания является частной, не спонсируется государством и осуществляет коммерческий кибершпионаж для частных заказчиков.

Согласно последнему отчету, опубликованному TheCitizenLab Университета Торонто, BellTroX, также известная как хакерская группировка «Dark Basin», атаковала юридические группы, высокопоставленных политиков, правительственных чиновников, топ-менеджеров организаций, журналистов и правозащитников.

«В ходе нашего многолетнего расследования мы обнаружили, что группа «Dark Basin» осуществляла коммерческий шпионаж для своих клиентов против оппонентов, участвующих в громких публичных мероприятиях, уголовных делах, финансовых операциях, публикации новостей и пропаганде», - говорится в отчете.

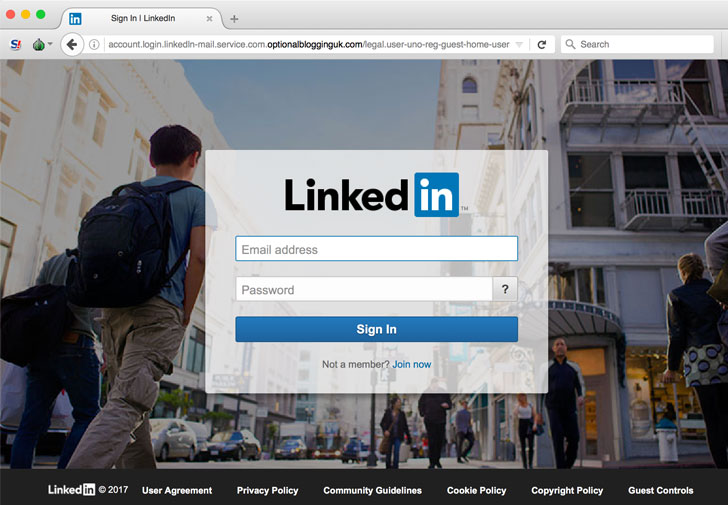

Citizen Lab начала свое расследование в отношении группы «Dark Basin» в 2017 году после того, как один из журналистов столкнулся с фишинговыми сайтами, которые работали через самостоятельную службу сокращения URL-адреса «Phurl» с открытым исходным кодом.

Исследователи обнаружили, что данная служба сокращения URL-адреса маскировала не менее 27 591 других фишинговых ссылок, содержащих адреса электронной почты целей кибератак.

«Поскольку служба создавала URL с последовательными кодами сокращения, мы смогли их вычислить и идентифицировать почти 28 000 дополнительных URL, содержащих адреса электронной почты целей».

Первоначальное подозрение на спонсирование данной хакерской группы со стороны государства не подтвердилось, учитывая разнообразие целей, «Dark Basin» была определена как группа, занимающаяся взломом по найму.

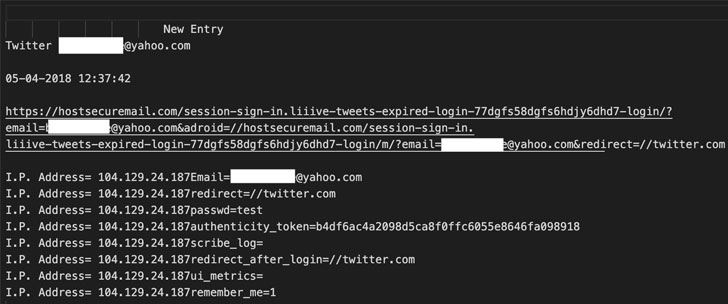

Пример фишинговой страницы

Любопытным является тот факт, что компания «Sumit Gupta», владелец компании «BellTroX», выступала в качестве обвиняемой в суде в Калифорнии в 2015 году за участие в аналогичной схеме работы со «взломом по найму». Двое частных исследователей заявляли в ходе процесса, что платили «Sumit Gupta» за взлом учетных записей маркетинговых руководителей крупных компаний.

«Dark Basin» оставила в открытом доступе копии исходного кода своего фишингового инструментария, а также лог-файлы, которые «регистрировали взаимодействие с фишинговым сайтом с использованием учетных данных, включая тестовые активности самих членов «Dark Basin», - говорится в сообщении Citizen Lab.

«Нам удалось идентифицировать нескольких сотрудников «BellTroX», чья деятельность коррелировалась с активностью членов «Dark Basin» так, как они использовали личные документы, в том числе резюме в качестве приманки при тестировании службы сокращения URL».

«Они также размещали посты в социальных сетях, описывающие методы проведения атак и содержащие скриншоты с ссылками на инфраструктуру «Dark Basin».

Citizen Lab уведомила сотни частных лиц и компаний, которые стали целями атак «BellTroX» и поделилась своими выводами с Министерством юстиции США по запросу нескольких компаний, ставших жертвами атак «Dark Basin».

«У «Dark Basin» есть замечательное портфолио целей взлома: от высокопоставленных государственных чиновников в разных странах до компаний, оказывающих финансовые услуги, таких как хедж-фонды, банки, фармацевтические компании».

«Многие из жертв атак «Dark Basin» имеют сильное, но неподтвержденное ощущение, что атаки связаны с конфликтом с кем-то хорошо им знакомым».

Компания по кибербезопасности NortonLifeLock также проводит параллельное расследование операций «Dark Basin», получившее название «Mercenary.Amanda». Опубликован список признаков компрометации аккаунтов и учетных данных, связанных с активностью этой хакерской группы.

Перевод сделан со статьи https://thehackernews.com/